Cloud

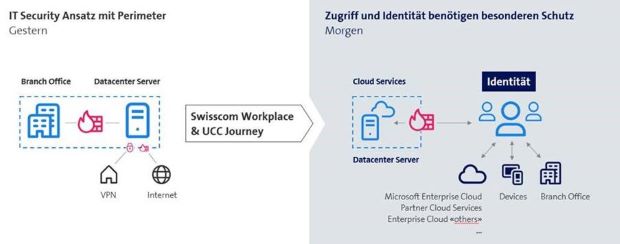

Sicurezza del cloud: dalla protezione perimetrale alla sicurezza basata sull'identità

Non è solo il modo in cui lavoriamo che sta cambiando rapidamente, ma anche il modo in cui gestiamo i dati e dove vengono archiviati. Le nuove tecnologie influenzano sempre più la nostra vita lavorativa e privata. I dispositivi intelligenti (smartphone, tablet, smartwatch) sono ormai strumenti di lavoro consolidati e ampiamente utilizzati. Le nuove generazioni non possono più essere attratte da un'azienda senza modelli di lavoro flessibili. L'esigenza di poter accedere e condividere applicazioni, informazioni e dati in qualsiasi momento utilizzando diversi dispositivi è in forte crescita. Inoltre, sempre più aziende muovono i primi passi nel cloud (ad esempio esternalizzando il server di posta elettronica su Office 365) senza adattare i propri concetti di sicurezza. I concetti di sicurezza tradizionali vengono spinti al limite da tutte queste tendenze.