Swisscom Application Cloud utilizza la distribuzione open source di Cloud Foundry come base per offrirti una piattaforma-as-a-service.Dal rilascio ufficiale della nostra piattaforma, abbiamo continuamente aggiunto e implementato nuove funzionalità, tra cui il networking da container a container.

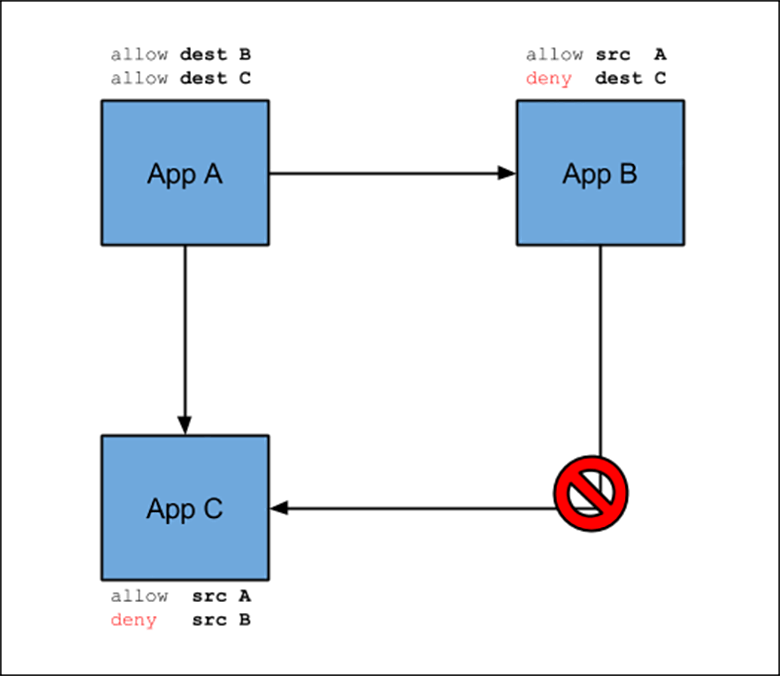

Container Networking consente una comunicazione diretta e guidata da policy tra le tue istanze applicative su Cloud Foundry.

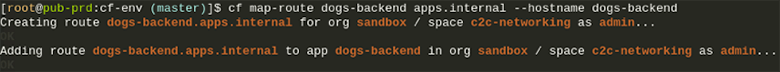

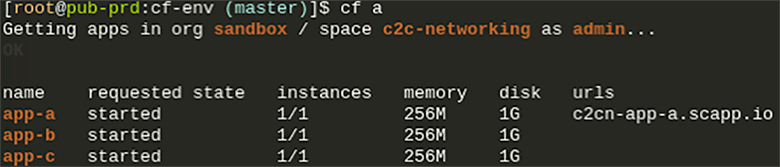

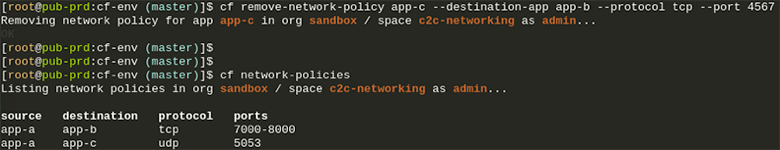

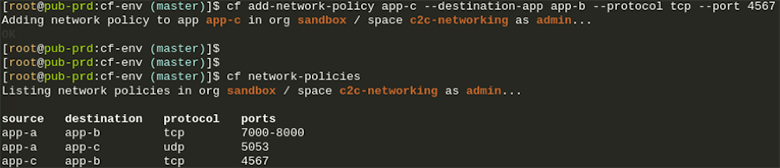

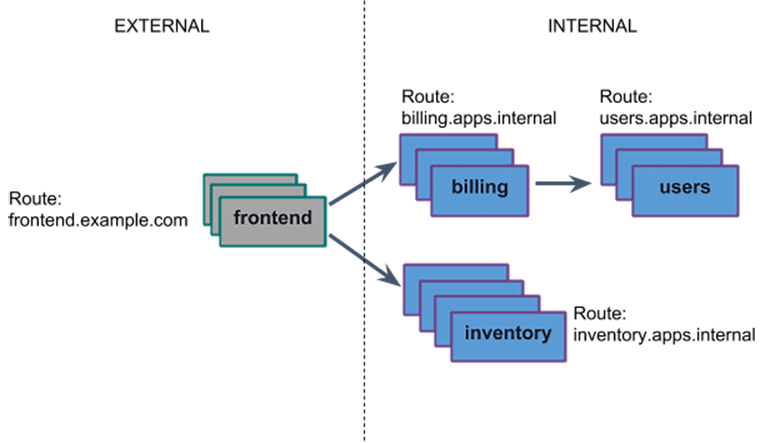

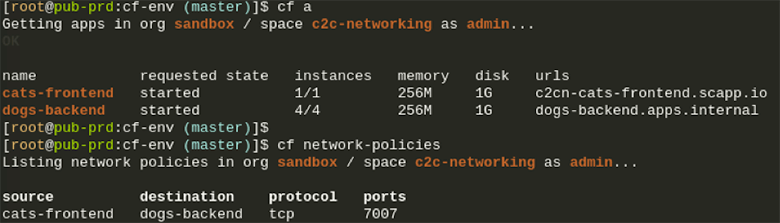

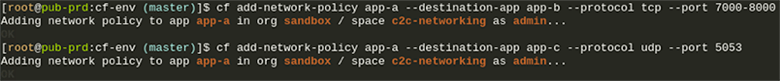

In base alle politiche che puoi impostare tramite la CF CLI, le tue applicazioni hanno ora una connessione diretta tra loro, sia via TCP che UDP. La scelta è tua! Ovviamente questo comporta molti vantaggi, come una latenza più bassa e un throughput più elevato grazie alla comunicazione diretta invece che attraverso il GoRouter o un load balancer esterno. Come sviluppatore, puoi anche utilizzare questi criteri da app ad app per definire controlli di accesso a grana fine. Le tue app diventano più sicure perché comunicano tra loro direttamente attraverso gli IP del container invece di utilizzare un percorso pubblico. Questo ti dà anche la possibilità di nascondere le applicazioni dal mondo esterno e di accedervi senza aggiungere un percorso.

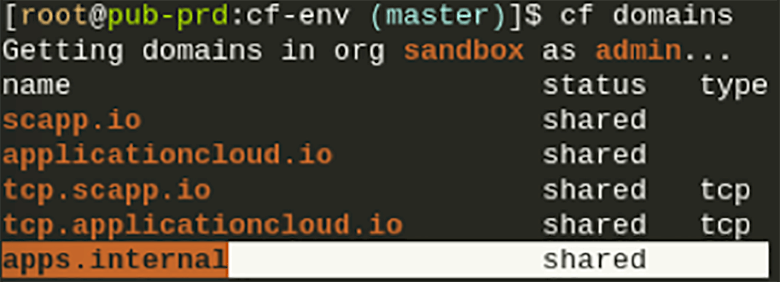

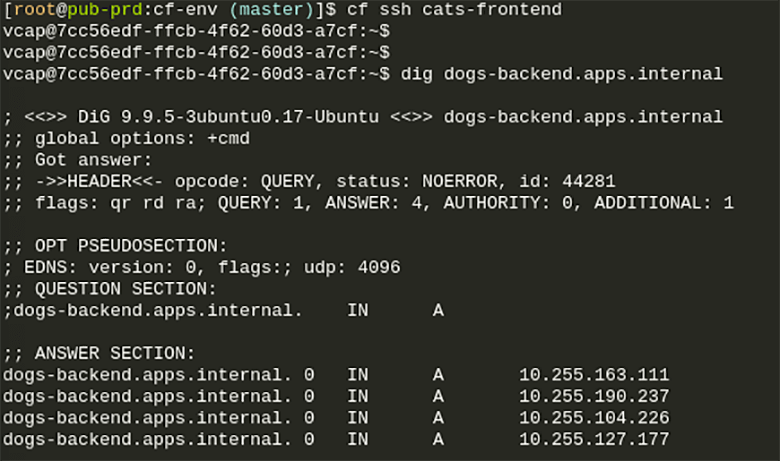

Il networking da contenitore a contenitore utilizza una rete interna in overlay per gestire e consentire la comunicazione tra le istanze delle tue app. A tutti i container delle app viene assegnato un indirizzo IP privato unico, che possono utilizzare per comunicare tra loro.La rete overlay non può essere instradata all'esterno e il traffico inviato tra i container non lascia la rete overlay.

Puoi dare un'occhiata dettagliata all'architettura dietro le quinte qui su GitHub: https://github.com/cloudfoundry/cf-networking-release/blob/develop/docs/arch.md(apre una nuova finestra)