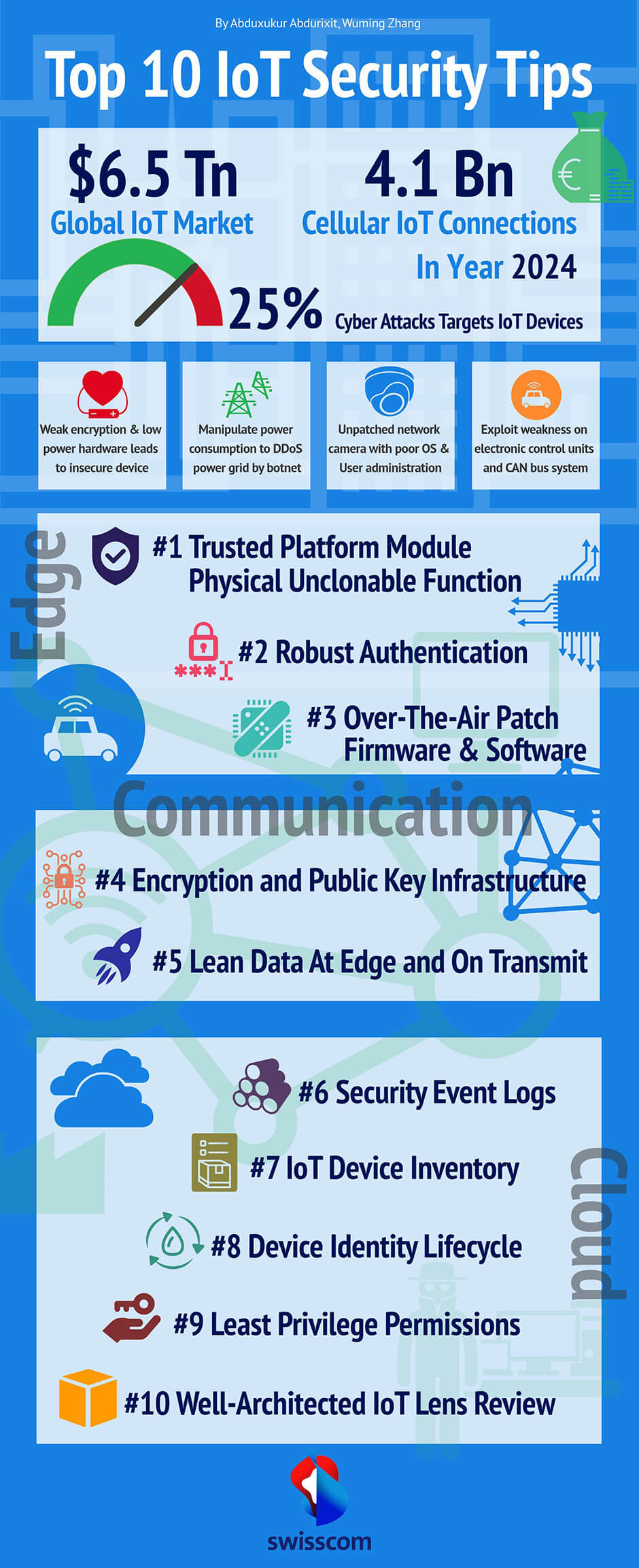

Am Rande, unabhängig von der Hardware. Verwende ein vertrauenswürdiges Plattformmodul oder eine physisch nicht verschließbare Funktion, um das Gerät physisch vor Manipulationen zu schützen. Starke lokale Authentifizierung, um zu verhindern, dass das Gerät mit roher Gewalt geknackt wird. Software ist von Natur aus fehleranfällig, daher sind Over-The-Air-Upgrades oder eine Art Patch-Management unerlässlich.

Bei der Kommunikation müssen wir die Verschlüsselung der Daten im Ruhezustand und der Daten bei der Übertragung garantieren. Die Arbeit mit digitalen Zertifikaten ist ein Muss. Nutze zusätzliche Verteidigungsmethoden auf der Netzwerkebene, um ungewöhnlichen Datenverkehr zu erkennen. Wenn wir die Daten am Rande des Netzwerks verschlanken, ist es für unrechtmäßige Dritte schwierig, die Daten sinnvoll zu interpretieren. Reiche die Daten an, sobald sie in der Cloud angekommen sind.

In der Cloud müssen wir alle sicherheitsrelevanten Ereignisse von den Edge-Geräten sammeln und ein Warnsystem als detektivische Kontrolle einrichten. Eine ordnungsgemäße IoT-Geräteinventarisierung mit Identitätslebenszyklus hilft uns zu verhindern, dass das Gerät in die falschen Hände gerät. Least Privilege für jedes Gerät und jeden Benutzer ist entscheidend, um Konfigurationsfehler zu vermeiden. Zu guter Letzt ist eine kontinuierliche, gut durchdachte Überprüfung des gesamten Systems mit IoT Lens immer wertvoll und notwendig, um die gesamte IoT-Sicherheit und -Leistung zu entdecken, zu messen und zu verbessern.

Bis 2024 werden 25% der Daten, die wir generieren, in Echtzeit vorliegen, das bedeutet, dass wir die Sicherheit von Anfang an richtig gestalten müssen. Das ist eine anspruchsvolle Aufgabe, die alle Geschäftsbereiche betrifft. Wenn wir die Best Practices für die Sicherheit und unsere zehn besten IoT-Sicherheitstipps befolgen, können wir die gesamte IoT-Cybersicherheitsstrategie ausarbeiten und Sicherheitsmaßnahmen im gesamten Unternehmen umsetzen. Ganz gleich, wie umfangreich sie werden!