Cloud Services

Kümmere dich um deine AWS-Zugangsschlüssel

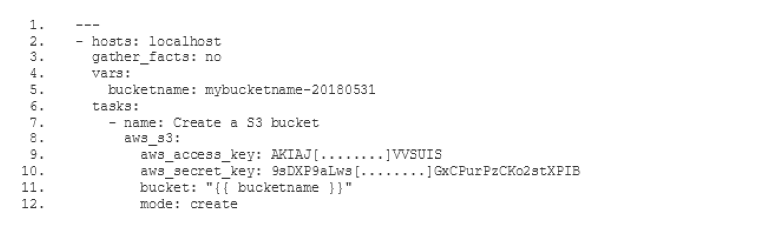

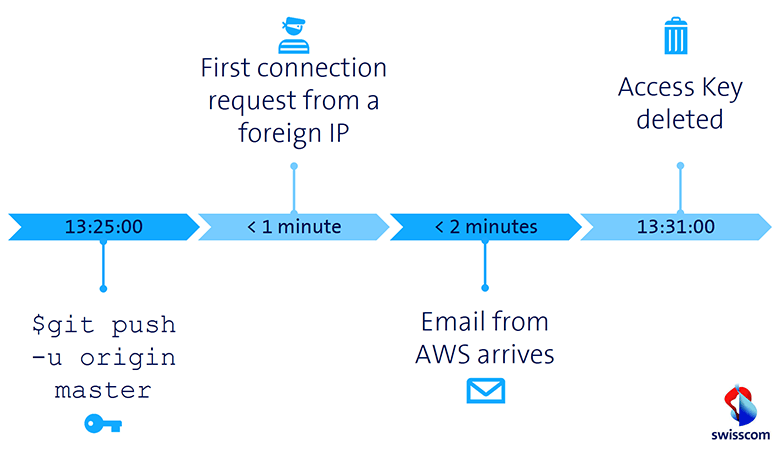

Identitäts- und Zugriffsmanagement (IAM) ist ein wichtiger Bereich innerhalb des Sicherheitskapitels des Amazon Web Services (AWS) Well-Architected Framework. Bei Swisscom teilen wir diese Meinung. Um das Bewusstsein zu schärfen und uns mit den AWS-Technologien auseinanderzusetzen, haben wir einen einfachen Test gestartet. Wir wollten herausfinden, was passiert, wenn gültige AWS Access Keys auf GitHub veröffentlicht werden. Dieser Blogpost beschreibt das Vorgehen und die Auswirkungen.