Bei der operationellen Validierung schreibst du den Pester-Code nicht, um das von dir geschriebene Skript zu testen, sondern um zu prüfen, ob die Änderungen oder Implementierungen, die dein Skript vornimmt, tatsächlich deinem ursprünglichen Geschäftsbedarf entsprechen. Wenn du eine Firewall-Regel erstellst, um einen bestimmten Port zu öffnen, mit dem einzigen Ziel, auf einen Webserver zuzugreifen und Daten aus einer Datenbank zu lesen, willst du sicher sein, dass du tatsächlich mit diesem Webserver interagieren und die benötigten Daten abfragen kannst. Wenn du die Firewall-Regel erfolgreich eingerichtet und die richtigen Ports geöffnet hast, sich aber eine andere Firewall zwischen deinem Client-Server und deinem Webserver befindet oder das Netzwerkkabel einfach abgezogen wird, kannst du den beabsichtigten Dienst nicht anbieten, obwohl du die Firewall-Regel erfolgreich implementiert hast.

Bei Windows Operations & Engineering verwenden wir die Betriebsvalidierung, um sicherzustellen, dass unsere Server unseren Standards entsprechen (Sicherheit, Konfiguration usw.). So können wir garantieren, dass der von uns bereitgestellte Server mit unseren Standards übereinstimmt. Dieselben Tests werden in einem späteren Schritt verwendet, um sicherzustellen, dass keine Konfigurationsabweichung vorliegt.

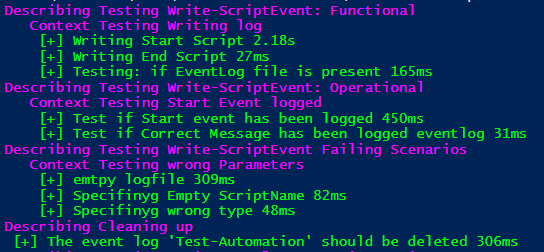

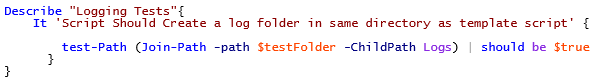

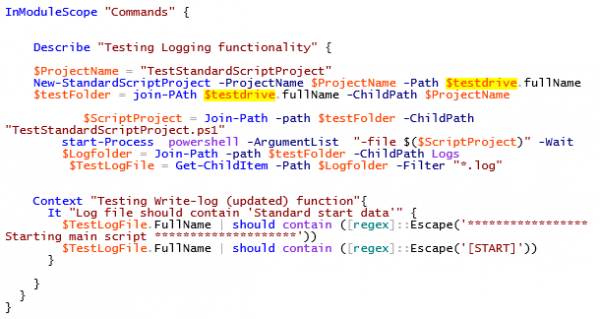

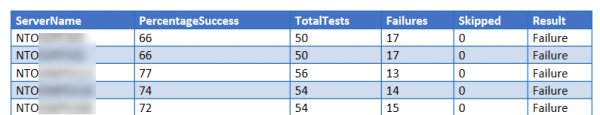

Die Tests bestehen aus einer Reihe von Pester-Skripten, die auf einem oder mehreren Servern eingesetzt werden. Ein Skript führt die Pester-Tests aus und sammelt die Daten in einem Standard-XML-Format (NunitXML). Dieses Standard-XML ermöglicht es uns, die Ergebnisse unserer Tests zu automatisieren und daraus tolle Berichte zu erstellen!

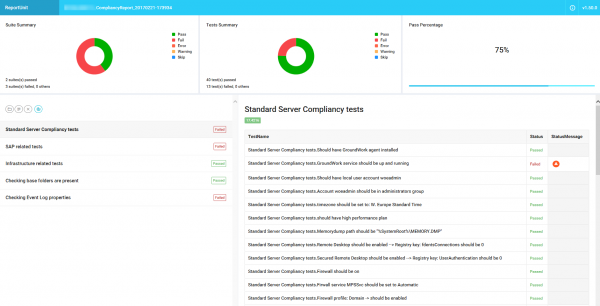

Ich habe eine PowerShell-Klasse geschrieben, mit der wir entweder einen individuellen Bericht pro Server oder einen globalen Bericht erstellen können, der in verschiedenen Formaten (docx, html usw.) generiert werden kann.

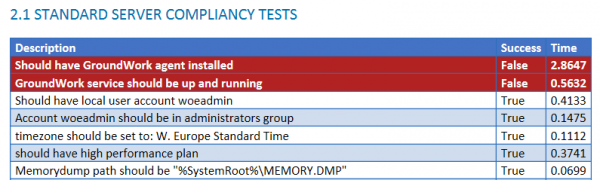

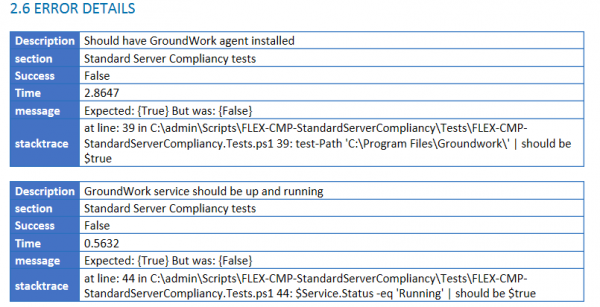

Der individuelle Bericht basiert auf einem Open-Source-Projekt namens "ReportUnit", und du kannst dir unten ein Beispiel ansehen.