Die Swisscom Application Cloud nutzt die Open-Source-Distribution von Cloud Foundry als Basis, um dir eine Plattform-as-a-Service zu bieten.

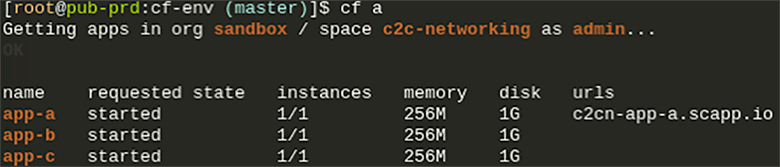

Seit der offiziellen Veröffentlichung unserer Plattform haben wir kontinuierlich neue Funktionen hinzugefügt und implementiert, darunter auch die Container-to-Container-Vernetzung.

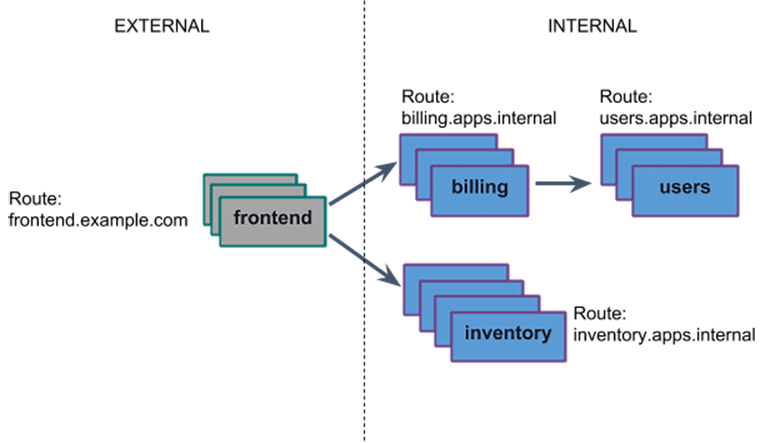

Container Networking ermöglicht eine richtliniengesteuerte, direkte Kommunikation zwischen deinen Anwendungsinstanzen auf Cloud Foundry.

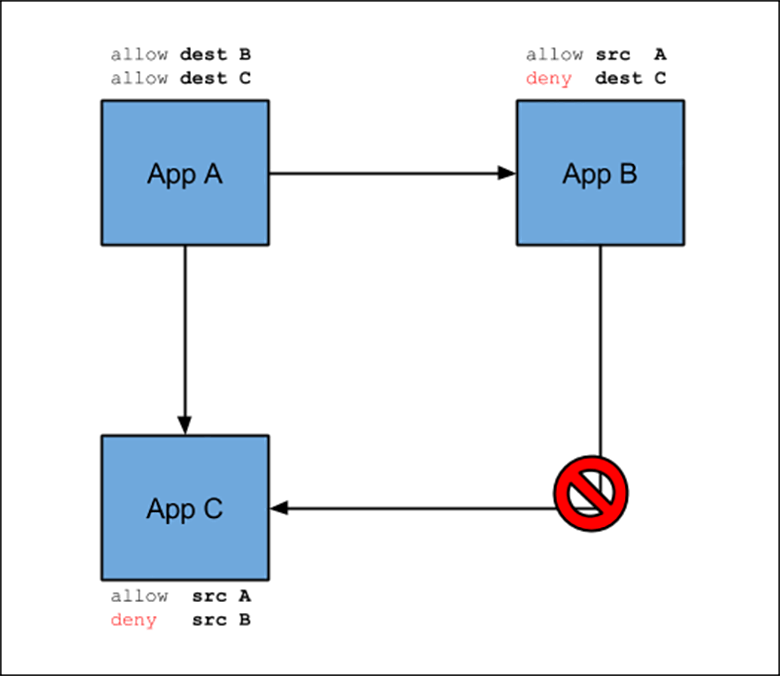

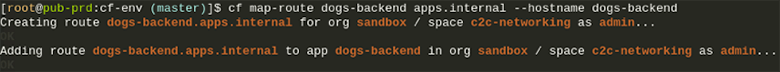

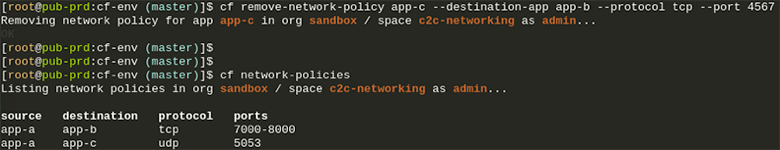

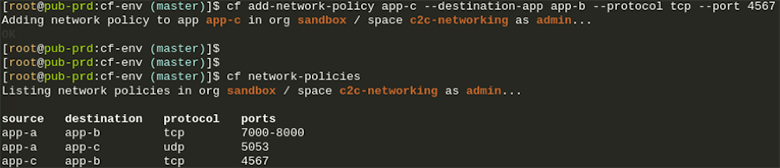

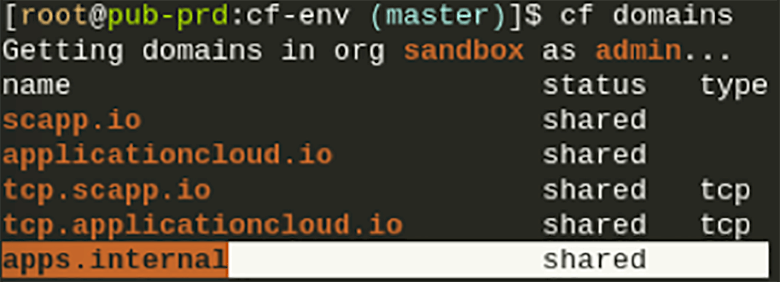

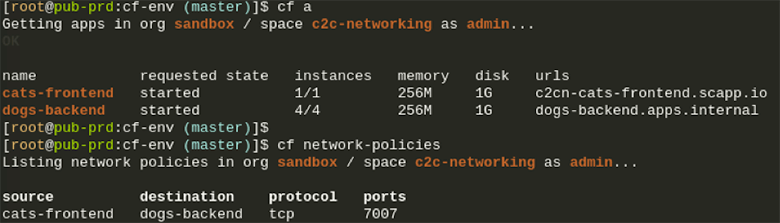

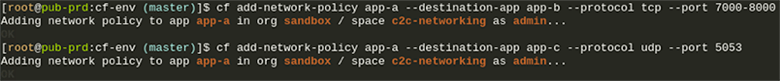

Basierend auf den Richtlinien, die du über die CF CLI festlegen kannst, haben deine Anwendungen jetzt eine direkte Verbindung zueinander, entweder über TCP oder UDP. Du hast die Wahl! Das bringt natürlich viele Vorteile mit sich, wie z. B. eine geringere Latenzzeit und einen höheren Durchsatz dank der direkten Kommunikation, anstatt über den GoRouter oder einen externen Load-Balancer zu gehen. Außerdem kannst du als Entwickler mit diesen App-to-App-Richtlinien fein abgestufte Zugriffskontrollen festlegen. Deine Apps werden sicherer, da sie direkt über die Container-IPs miteinander kommunizieren, anstatt eine öffentliche Route zu nutzen. Dadurch hast du auch die Möglichkeit, Anwendungen vor der Außenwelt zu verbergen und auf sie zuzugreifen, ohne eine Route zu ihnen hinzuzufügen.

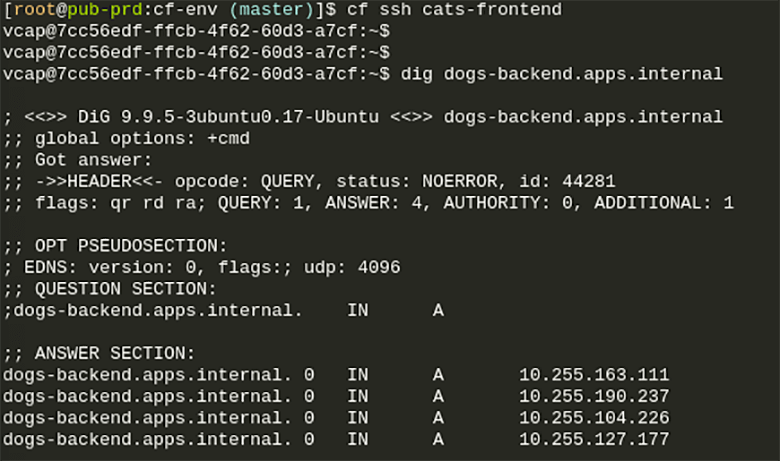

Das Container-to-Container Networking verwendet intern ein Overlay-Netzwerk, um die Kommunikation zwischen deinen App-Instanzen zu verwalten und zu ermöglichen. Allen App-Containern wird eine eindeutige private Container-IP-Adresse zugewiesen, über die sie dann miteinander kommunizieren können.

Das Overlay-Netzwerk kann nicht nach außen geroutet werden, und der zwischen deinen Containern gesendete Datenverkehr verlässt das Overlay-Netzwerk nicht.

Einen detaillierten Blick auf die Architektur hinter den Kulissen kannst du hier auf GitHub werfen: https://github.com/cloudfoundry/cf-networking-release/blob/develop/docs/arch.md(öffnet ein neues Fenster)