Tout d'abord, il faut expliquer brièvement la différence entre "l'accès programmatique" et "l'accès à la console de gestion". L'accès programmatique est utilisé lorsqu'un utilisateur ou une machine a besoin d'accéder à l'interface de ligne de commande (CLI) AWS, aux SDK AWS ou à des appels directs HTTPS aux API pour des services AWS individuels. Des outils comme Ansible ou Terraform sont des exemples typiques de ce type d'accès.

Ensuite, il y a l'accès à la console de gestion. En général, une personne se connecte à la console de gestion via un navigateur web. L'utilisateur s'authentifie avec un nom d'utilisateur et un mot de passe (et, espérons-le, un deuxième facteur) pour avoir accès à l'IUG de gestion des ressources.

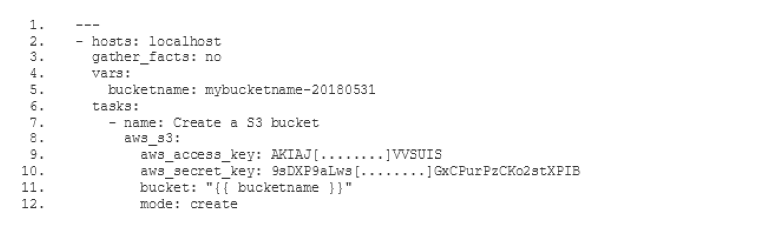

A partir de maintenant, cet article se concentrera uniquement sur l'accès programmatique. Les données d'accès pour l'accès programmatique sont appelées clés d'accès. Les clés d'accès se composent de deux éléments: une ID de clé d'accès et une clé d'accès secrète. Elles pourraient se présenter comme suit: