Swisscom Application Cloud utilise la distribution open source de Cloud Foundry comme base pour te fournir une plateforme en tant que service.Depuis la publication officielle de notre plateforme, nous avons continuellement ajouté et implémenté de nouvelles fonctionnalités, dont l'interconnexion de conteneur à conteneur.

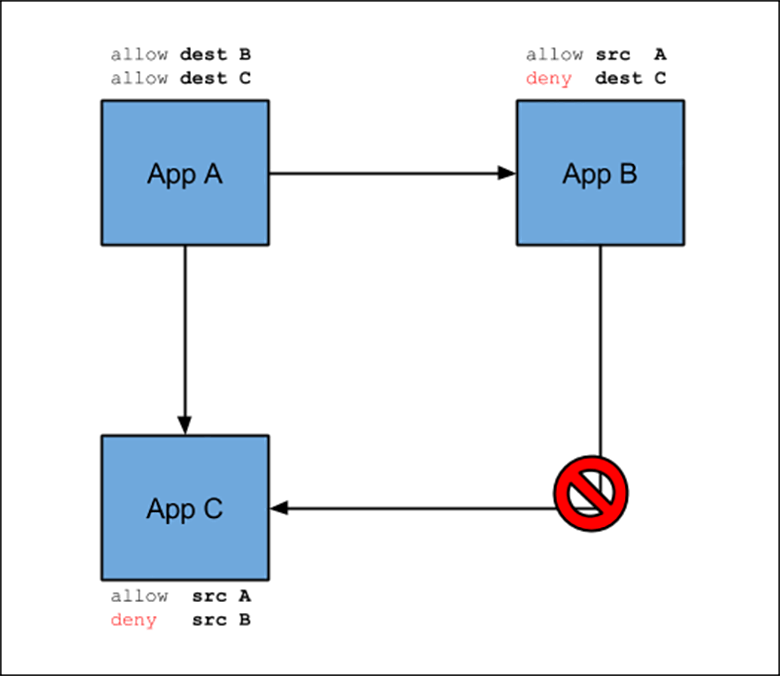

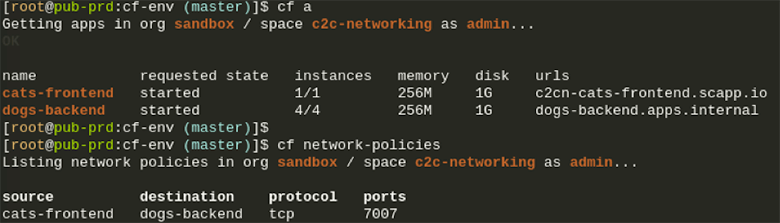

Container Networking permet une communication directe, contrôlée par des politiques, entre tes instances d'applications sur Cloud Foundry.

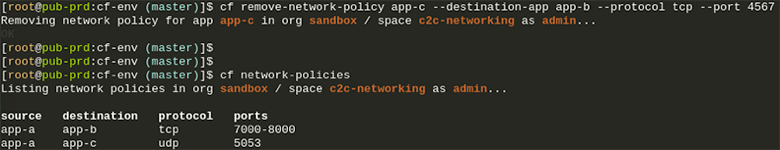

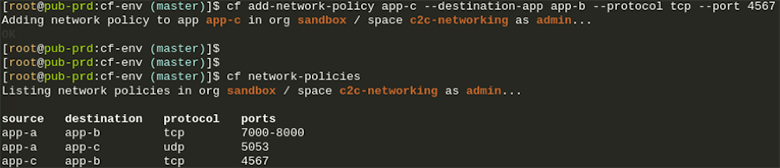

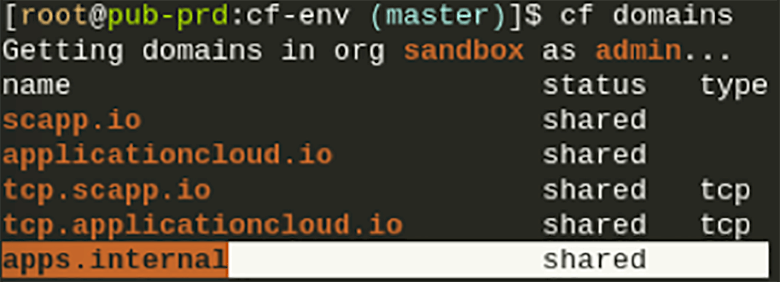

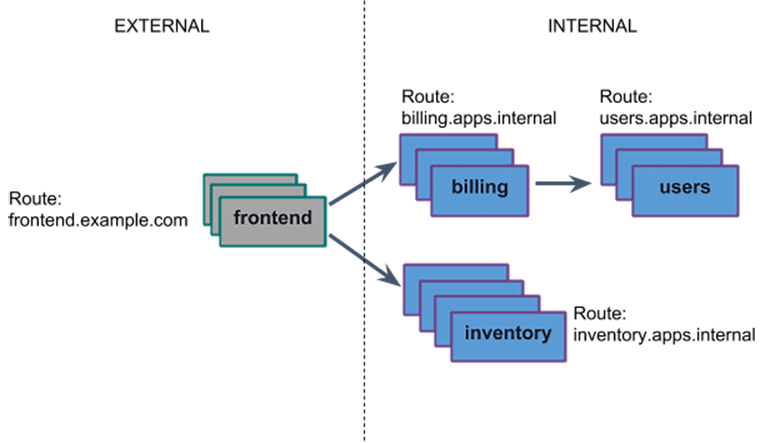

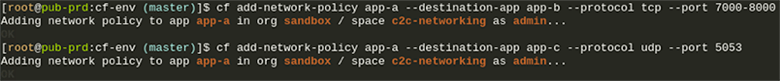

En se basant sur les politiques que tu peux définir via la CF CLI, tes applications ont maintenant une connexion directe entre elles, soit par TCP, soit par UDP. Tu as le choix ! Cela présente bien sûr de nombreux avantages, comme un temps de latence plus faible et un débit plus élevé grâce à la communication directe, au lieu de passer par le GoRouter ou un load-balancer externe. De plus, en tant que développeur, tu peux définir des contrôles d'accès très précis avec ces directives App-to-App. Tes apps sont plus sûres car elles communiquent directement entre elles via les IP des conteneurs au lieu d'utiliser une route publique. Cela te permet également de cacher les applications du monde extérieur et d'y accéder sans ajouter de route vers elles.

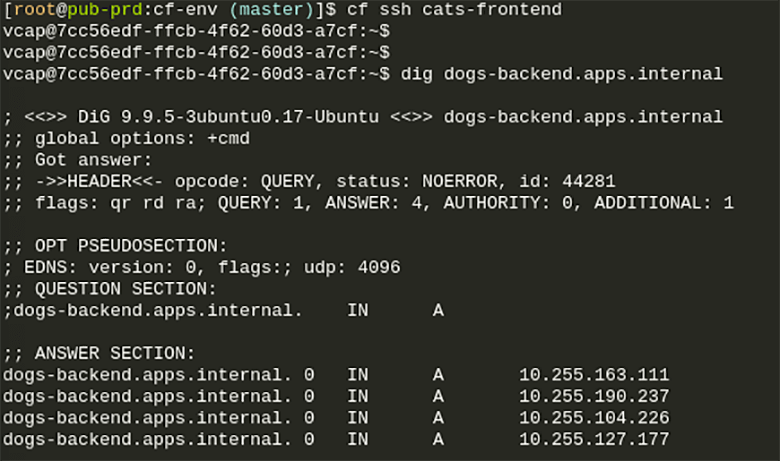

La mise en réseau conteneur à conteneur utilise en interne un réseau de superposition pour gérer et permettre la communication entre tes instances d'app. Une adresse IP de conteneur privée et unique est attribuée à tous les conteneurs d'application, ce qui leur permet de communiquer entre eux.Le réseau de superposition ne peut pas être acheminé vers l'extérieur, et le trafic envoyé entre tes conteneurs ne quitte pas le réseau de superposition.

Tu peux jeter un coup d'œil détaillé sur l'architecture en coulisses ici sur GitHub: https://github.com/cloudfoundry/cf-networking-release/blob/develop/docs/arch.md(ouvre une nouvelle fenêtre)