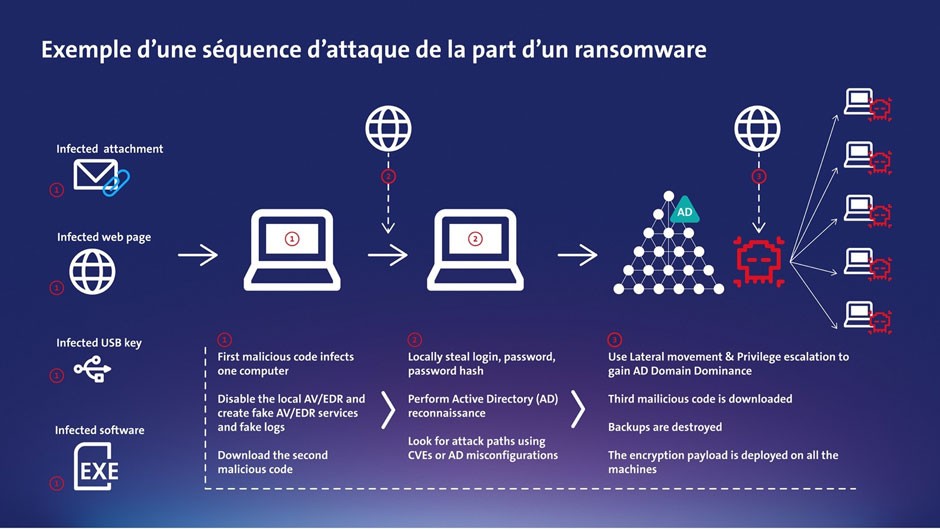

Le deuxième code va tenter de capter des identifiants, des mots de passe ou des hash de mots de passe sur la machine primo-infectée – généralement depuis la mémoire vive, mais aussi depuis le registre de la machine. Ces premiers « credentials » permettront au code de devenir administrateur local de la machine pivot.

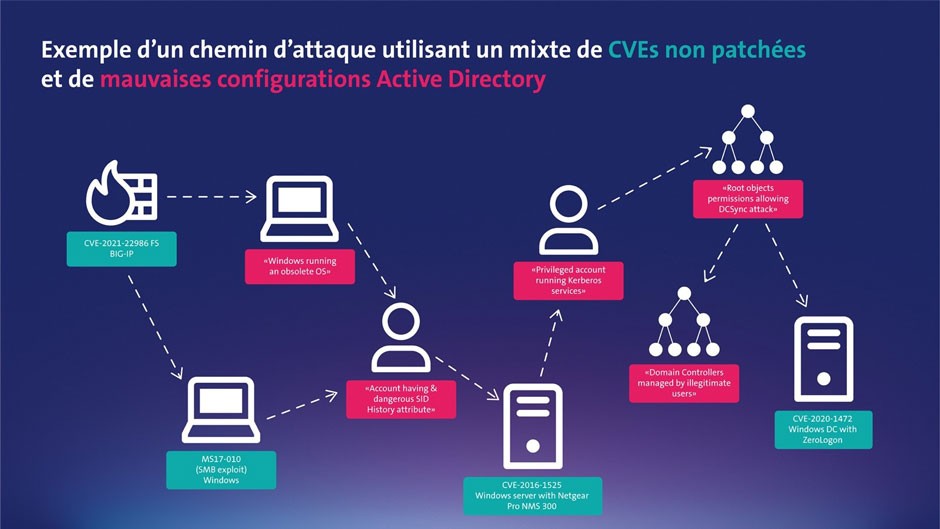

Ensuite le code va commencer à réaliser la reconnaissance d’Active Directory et des machines Windows: Il s’agit d’une étape importante car elle permettra de passer à l’échelle dans la suite de l’attaque – l’objectif est ici de découvrir des chemins d’attaque potentiels au sein de l’annuaire en utilisant deux types de failles: