I seguenti consigli non solo miglioreranno la sicurezza dell’ambiente IT in azienda, ma permetteranno anche agli utenti di utilizzare l’infrastruttura informatica in tutta sicurezza sul posto di lavoro.

Una buona protezione informatica nelle aziende è tanto importante quanto complessa da implementare. Sebbene le misure di sicurezza necessarie debbano prevedere le opportune soluzioni tecniche, è altrettanto fondamentale sensibilizzare i collaboratori sull’argomento e indirizzarli verso un utilizzo sicuro. Tanti cyber attacchi vanno a buon fine in prima linea semplicemente perché qualcuno fa clic su un link pericoloso all’interno di una e-mail di phishing.

Questi consigli degli esperti di sicurezza raccolgono una sorta di «best of», vale a dire accorgimenti che è utile adottare e che aiuteranno voi e i vostri collaboratori a implementare le misure di sicurezza IT in modo mirato.

I primi sei consigli riguardano misure tecniche che garantiscono una migliore protezione dei server e delle postazioni di lavoro. Potete procedere alla loro implementazione insieme al vostro partner IT.

1. Creare un inventario di hardware e software

È un lavoro immane, ma comunque necessario. Il responsabile IT crea un inventario degli hardware e dei software utilizzati. Sono comprese le postazioni di lavoro e le relative applicazioni, il server, gli smartphone aziendali, nonché stampanti e altre apparecchiature di rete. Tale inventario funge da base per adottare decisioni oculate nel momento in cui dovesse emergere una nuova grave falla di sicurezza. In base alle versioni software utilizzate, è possibile decidere rapidamente se l’azienda sia a rischio e se sia necessario reagire, ad esempio con un aggiornamento immediato. A tal fine, è indispensabile che l’inventario sia aggiornato.

2. Impedire l’installazione di software sui computer aziendali

I dipendenti hanno compiti diversi per i quali necessitano di vari tipi di software. L’installazione di particolari software dovrebbe essere effettuata esclusivamente sotto il controllo del responsabile IT. In questo modo si impedisce ai dipendenti di installare programmi da fonti dubbie ed eventualmente di introdurre malware. A tale riguardo, si veda anche il consiglio «Non assegnare diritti di amministratore locale agli utenti».

3. Controllare il collegamento di apparecchi estranei e privati alla rete

I notebook e gli smartphone privati, così come gli apparecchi degli ospiti, rappresentano un rischio per la sicurezza, poiché non se ne conoscono le condizioni. Sono stati installati tutti gli ultimi aggiornamenti? Il computer potrebbe essere già infettato da virus?

Se è necessario utilizzare apparecchi privati in ufficio, questi devono essere connessi a una rete separata, come ad esempio una WLAN per gli ospiti, senza accesso ad applicazioni e dati aziendali critici.

L’uso delle chiavette USB sui computer aziendali deve essere regolamentato: è necessario bloccare completamente la porta USB oppure verificare perlomeno l’eventuale presenza di virus sulla chiavetta al momento del suo inserimento.

4. Configurazione sicura di server e postazioni di lavoro («hardening»)

La configurazione di base della maggior parte dei sistemi operativi, sia delle postazioni di lavoro che dei server, è troppo limitata in termini di sicurezza. Pertanto, dopo l’installazione di base è opportuno incrementare la sicurezza dei sistemi, intervento che in gergo tecnico viene chiamato «hardening». In questo processo, ad esempio, vengono disattivati i servizi non necessari, vengono definiti i requisiti per la lunghezza della password e limitati i diritti di accesso.

Con i suoi benchmark, il CIS (Center for Internet Security) offre una serie di istruzioni in inglese che corrispondono alla buona pratica attuale («best practices»). Anche gli stessi produttori di sistemi operativi offrono supporto in questo senso, come ad esempio Microsoft con le Security Baselines in lingua inglese.

Security Check per la vostra azienda

Digitalizzazione significa rete ad alta intensità. Le persone, le macchine, la tecnologia e l’economia sono interconnessi. I processi vengono digitalizzati. Molti sistemi sono accessibili da ovunque tramite internet. In un simile contesto, la cybersicurezza è imprescindibile.

Scoprite in quali ambiti potete migliorare la protezione con l’ausilio di nostro Security Check.

5. Effettuare aggiornamenti regolari

La maggior parte dei cyberattacchi avviene attraverso vulnerabilità di sicurezza note e spesso risolte. È quindi fondamentale installare regolarmente gli aggiornamenti per i sistemi operativi e le applicazioni, preferibilmente poco dopo il loro rilascio. In questo modo si riduce la finestra temporale in cui gli aggressori possono sfruttare una vulnerabilità. Il prezzo per questa elementare misura di protezione è un maggiore impegno di assistenza per voi o per il vostro fornitore di servizi IT. È meglio regolare la gestione degli aggiornamenti con finestre temporali regolari e nel contratto di servizio con il partner IT.

6. Verificare periodicamente le vulnerabilità della rete aziendale

Quanto sono sicuri la rete aziendale e gli apparecchi a essa connessi? Un vulnerability scanner controlla l’infrastruttura IT alla ricerca di eventuali punti deboli, aiutando a definire i necessari interventi di sicurezza. Eseguire regolari scansioni aiuta a verificare se l’azienda sia attualmente esposta a rischi e a farsi un’idea del livello di sicurezza.

Come istruire gli utenti a un utilizzo sicuro in ambito IT?

La sicurezza IT in azienda dipende dal comportamento dei collaboratori. Adottando le opportune misure tecniche sarete in grado di bloccare molti attacchi informatici, ma non riuscirete a impedire che una e-mail di phishing riesca a sfuggire ai controlli o che un collaboratore effettui un bonifico in risposta a una finta e-mail «del capo» con la richiesta di un pagamento urgente. In questi casi l’unica soluzione è che voi stessi, in quanto responsabili IT, istruiate i collaboratori e spieghiate loro l’importanza di tali misure. I seguenti cinque consigli vi aiuteranno a tal fine.

7. Utilizzare password sicure

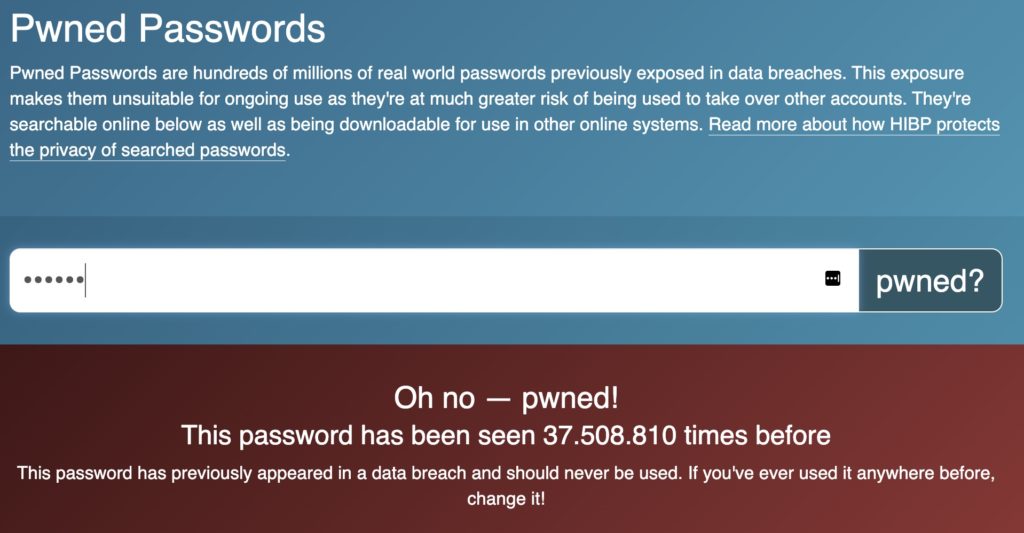

Le password rappresentano il problema numero uno in fatto di sicurezza. Per pigrizia molte persone utilizzano una password standard, facile da memorizzare, per tutti i propri account. Si tratta di un’abitudine comprensibile, ma altrettanto pericolosa in quanto facilita l’accesso a più account da parte di utenti malintenzionati. Stabilite regole chiare per le password:

- Le password degli utenti devono contenere almeno 12 caratteri, le password degli amministratori che gestiscono il sistema almeno 16 caratteri.

- Le password devono contenere almeno una lettera maiuscola, una lettera minuscola e un numero.

- Ogni account di accesso al computer, al cloud storage, a ERP, CRM, ecc., necessita di una propria password.

- Con Windows 10 e 11 è possibile utilizzare eventualmente il riconoscimento facciale e la scansione delle impronte digitali di Windows Hello per far collegare i collaboratori al computer.

Utilizzate un password manager in azienda. Questo strumento consente ai collaboratori di salvare tutte le password, non solo quelle degli account online. Inoltre, permette di generare password casuali e sicure. In questo modo, i collaboratori dovranno ricordare solo due password: quella per l’accesso al computer e, naturalmente, quella per il password manager.

E poiché la migliore password non serve a nulla se cade nelle mani dei criminali informatici, dovreste introdurre l’autenticazione a due fattori (2FA) ogni volta che è possibile, ad esempio per l’accesso a Microsoft 365.

8. Sensibilizzare i collaboratori alla sicurezza IT e offrire loro corsi di formazione

Se vengono imposte dall’alto, le regole per le password sono destinate a essere ignorate. Spiegate ai collaboratori che si tratta di una misura necessaria ai fini della sicurezza IT e che è indispensabile per proteggere l’intera azienda. Sensibilizzate e supportate i collaboratori, soprattutto quelli con maggiori difficoltà in questo campo. Offrite loro la possibilità di contattarvi in caso di dubbi, senza che questo comporti ripercussioni negative. Tale processo di sensibilizzazione richiede tempo, ma è necessario.

9. Sensibilizzare i collaboratori circa i pericoli delle e-mail di phishing

Purtroppo le e-mail di phishing, che cercano di ottenere dati di accesso o installare malware, sono ormai un fenomeno quotidiano. Sensibilizzate i collaboratori ad adottare un atteggiamento critico: meglio chiedere troppo che troppo poco. Istruite i collaboratori su come riconoscere le e-mail di phishing mostrando loro le caratteristiche tipiche.

Nessuna chance agli cybercriminali

Il breve e-learning fornisce tre consigli di comportamento basilari per i collaboratori, ad esempio per proteggersi dagli attacchi di phishing e creare password sicure. E di conseguenza contribuire a migliorare la sicurezza dell’intera azienda.

10. Non assegnare diritti di amministratore locale agli utenti

Per le operazioni quotidiane i collaboratori devono lavorare con un account utente standard e non avere diritti di amministratore. In questo modo garantite una protezione aggiuntiva nel caso in cui un virus attacchi un computer: infatti, un malware deve ottenere i diritti di amministratore per potersi annidare nel sistema.

11. Diritti di accesso minimi ai dati archiviati nella rete locale e nel cloud

Impostate i diritti di accesso ai file negli archivi comuni in modo che i collaboratori possano accedere solo ai dati di cui hanno bisogno per le operazioni quotidiane. A tal fine utilizzate gruppi e create directory per i dipartimenti produzione, vendite, amministrazione, contabilità ecc. Limitate l’accesso dei gruppi alle rispettive cartelle e create dati di backup e archiviazione in un’altra ubicazione. In questo modo, a seguito di un cyber attacco, si impedisce anche che dei ransomware crittografino tutti i dati.

Versione modificata e integrata di un articolo del mese di ottobre 2019.