Gli attacchi informatici si verificano anche in Svizzera. E le PMI sono obiettivi di punta. Ma le aziende non sono sprovvedute di protezione. Una panoramica degli attacchi attuali e un aiuto per la protezione di infrastruttura e dati.

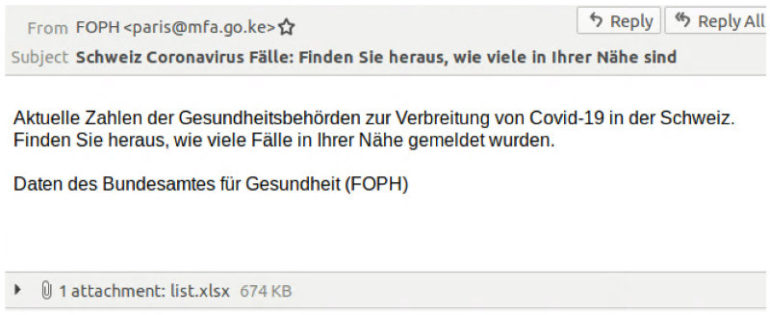

I criminali informatici sfruttano senza alcun pudore il coronavirus per inviare e-mail contenenti documenti Office infetti. Mittenti fantomatici: l’Ufficio federale della sanità pubblica (UFSP) o l’Organizzazione mondiale della sanità (OMS). Sono solo gli esempi più recenti di una lunga lista di attacchi informatici alle aziende svizzere. Già a metà febbraio, la Centrale d’annuncio e d’analisi per la sicurezza dell’informazione (MELANI) ha messo in guardia in merito all’aumento del rischio di attacchi ransomware. Questo software dannoso cripta i dati e (eventualmente) li riporta in chiaro solo dietro il pagamento di un «riscatto» (in inglese «ransom»).

Ecco perché le PMI devono proteggere la propria infrastruttura informatica

Nell’ambito degli attacchi ransomware esaminati, MELANI ha inoltre rilevato che in molti casi non sono state rispettate regole elementari di sicurezza informatica. Un’insufficiente protezione di base rende le PMI vulnerabili agli attacchi informatici. E sebbene di per sé i dati delle aziende più piccole potrebbero risultare di minore interesse per i criminali informatici, queste aziende rimangono un bersaglio appetibile per due motivi: in primo luogo, per il pagamento del riscatto attraverso il ransomware (trojan crittografico); in secondo luogo, come punto d’ingresso per attaccare imprese più grandi con cui la PMI collabora.

Attualmente, in molte PMI, le conoscenze informatiche non rientrano tra le competenze principali. Molte aziende devono quindi fare affidamento sul fatto che il proprio partner IT si occupi della sicurezza in modo automatico. Spesso però non è così. Questo, infatti, richiede un accordo chiaro nella forma di un contratto di servizio o simili. In questo modo, si determina quali compiti deve svolgere un fornitore di servizi IT. Solo così sarà possibile controllare l’effettiva protezione e lo stato dell’infrastruttura informatica.

Pertanto, le PMI non possono fare a meno di misurarsi almeno con i temi basilari della sicurezza IT. Le aziende devono quantomeno conoscere quali precauzioni sono necessarie. Cosa che richiede una comprensione di base di questo complesso argomento. Quanto debba essere approfondita questa conoscenza, dipende dalle singole circostanze. In poche parole: quanto più le mansioni IT ricadono sulla PMI stessa, tanto più approfondito sarà il confronto con i temi relativi alla sicurezza IT. Al contrario, l’outsourcing di porzioni o dell’intera infrastruttura informatica sottrae una PMI da gran parte di questo confronto.

Nella guida di Swisscom dedicata alle aziende con un numero di collaboratori compreso tra cinque e cinquanta e senza un proprio reparto IT scoprirete come procedere in concreto. Il documento offre un aiuto su come decidere quali aree sarebbe bene delegare a un fornitore di servizi IT.

Le più comuni porte di accesso per i criminali informatici

Computer dove non sono installati gli ultimi aggiornamenti e che hanno una protezione antivirus obsoleta o ne sono completamente sprovvisti: tali computer sono facili prede per i criminali informatici e, nella realtà, sono fin troppo diffusi. Pertanto, questo genere di computer sono bersagli popolari di attacchi.

La procedura degli hacker segue un modello comprovato: un’e-mail di phishing automatica invita l’ignaro destinatario ad aprire l’allegato o a cliccare sul link fornito. Entrambi i casi conducono all’installazione di un software dannoso. Nel caso dell’attuale ondata con un trojan chiamato Emotet si tratta principalmente di ransomware.

Le dimensioni di questo tipo di attacchi sono espresse dalle cifre relative al trojan crittografico «Gandcrab», rimasto attivo fino alla primavera 2019. Il fornitore di sicurezza IT Bitdefender stima che il ransomware da solo abbia causato 500’000 vittime tra luglio e ottobre 2018. A quanto pare è stato così redditizio che gli ignoti operatori hanno annunciato che Gandcrab sarebbe andato in pensione. Le vittime avrebbero pagato un riscatto pari a circa due miliardi di dollari statunitensi in poco meno di 16 mesi. Il bottino per i criminali informatici: oltre 200 milioni di dollari statunitensi.

Ben tre anni fa, nel maggio del 2017, il trojan crittografico «WannaCry» ha imperversato attaccando circa 230’000 computer Windows. Questo, nonostante Microsoft avesse colmato la falla due mesi prima con un aggiornamento. E non è tutto: nel maggio dello scorso anno, la rivista tecnologica statunitense TechCrunch ha riportato che circa 1,7 milioni di computer con questa falla di sicurezza sono ancora direttamente accessibili via internet. E risultano quindi vulnerabili a tali attacchi.

In ogni caso, anche i sistemi mantenuti in modo esemplare non garantiscono una protezione al 100%. A metà marzo Microsoft ha segnalato una falla di sicurezza in tutte le versioni di Windows attraverso cui gli hacker potrebbero eseguire software dannosi. Microsoft ha subito provveduto con il lancio di un aggiornamento di sicurezza. Tuttavia, questo tipo di incidenti dimostra quanto sia importante combinare diverse misure di sicurezza nella rete aziendale per aumentare il più possibile lo sforzo necessario affinché un attacco abbia successo.

Le porte di accesso dimenticate

La maggior parte degli attacchi informatici avviene su computer aziendali. In generale però, ogni apparecchio nella rete rappresenta una possibile porta di accesso. Accessi remoti non sufficientemente protetti rendono più facile il lavoro degli hacker. E anche i Network Attached Storage (NAS) vengono utilizzati come punti di attacco. Com’è accaduto l’estate scorsa. Allora, entrambi i produttori QNAP e Synology, indipendentemente l’uno dall’altro, hanno segnalato quasi in contemporanea attacchi automatici a sistemi mal protetti.

Apparecchi come router, stampanti di rete e firewall finiscono spesso nel dimenticatoio. Anche questi devono essere tenuti aggiornati e protetti con password sicure. Infatti, alcuni attacchi prendono di mira questo tipo di apparecchi piuttosto che computer Windows. Tra i casi più noti si annovera il malware «Mirai» che nel 2018 ha interessato circa un milione di apparecchi di rete, soprattuto negli Stati Uniti, paralizzando con i suoi attacchi diversi famosi siti web. Solo a metà marzo 2020, gli specialisti della sicurezza di Palo Alto Networks hanno messo in guardia su «Mukashi», un adattamento del worm Mirai in grado di sfruttare una falla nei sistemi NAS firmati Zyxel.

La sicurezza IT è importante

Queste misure di protezione, raccomandate anche da MELANI, dimostrano quanto sia importante e al tempo stesso complessa la sicurezza IT. Inoltre, la manutenzione e la cura di tutti i componenti è un compito costante. Nel peggiore dei casi, trascurare le misure di protezione può minacciare l’esistenza stessa di un’azienda.

La buona notizia è però che, grazie alla combinazione tra responsabilità personale e delega a un partner informatico o di outsourcing, anche una PMI può, con uno sforzo congruo, proteggersi senza doversi trasformare in uno specialista della sicurezza IT. La guida di Swisscom vi fornisce sostegno e mostra ai responsabili delle PMI a cosa prestare attenzione nella sicurezza IT, soprattutto nella collaborazione con un partner informatico esterno. Pertanto, è essenziale che il responsabile delle PMI sappia cosa esattamente compete al partner e dove si interrompe la responsabilità di quest’ultimo.

La guida vi mostra come discernere in modo chiaro le responsabilità e quali domande dovreste assolutamente porre al vostro fornitore di servizi IT. Soprattutto nel caso dei Managed Services, è di primaria importanza definire con precisione chi gestisce cosa, in modo che temi rilevanti per la sicurezza non vengano tralasciati.