Gli account di posta elettronica e gli accessi a Microsoft 365 sono tra gli obiettivi preferiti dei cybercriminali, poiché possono essere usati come punto di partenza per ulteriori attacchi. Misure come l’autenticazione a due fattori (2FA) e i filtri delle e-mail offrono una certa protezione. Tuttavia, gli hacker possono anche aggirare queste misure, come mostra l’esempio in questo articolo. Scoprite come agiscono gli hacker e come potete ridurre il rischio.

Non lasciate scampo ai cybercriminali!

Il breve e-learning fornisce tre consigli di comportamento basilari per i collaboratori, ad esempio per proteggersi dagli attacchi di phishing e creare password sicure. E di conseguenza contribuire a migliorare la sicurezza dell’intera azienda.

Chiudete per un momento gli occhi e pensate a cosa potrebbe fare un criminale informatico se avesse accesso al vostro account Microsoft 365. Non è una bella prospettiva, vero? Purtroppo, però, spesso è realtà. Gli account aziendali e gli account e-mail sono infatti obiettivi interessanti per gli hacker. Le e-mail di phishing inviate da un account reale ai contatti presenti in rubrica hanno una credibilità molto maggiore.

Ecco cosa fanno i cybercriminali con gli accessi rubati alle e-mail e a M365:

- Reply-chain phishing: risposta a una conversazione e-mail in corso con un malware o un link a una pagina dell’hacker.

- CEO Fraud: richiesta urgente a nome del capo di trasferire denaro su un conto sconosciuto.

- Furto di dati: Accesso ad altri servizi come OneDrive for Business, SharePoint o archivi di file in rete per accedere ai dati. Questi dati possono essere utilizzati per lo spionaggio industriale o per estorsioni.

Conviene quindi proteggere bene tali account. Ma per farlo basta una password sicura come «fFWywPqI3%LRoLE8d1W%»?

Ecco perché una password da sola non è sicura

Il sito web «Have I been pwned» («Sono stato hackerato?») conta attualmente 14 miliardi di combinazioni di indirizzi e-mail e password rubate in diversi furti di dati. I criminali informatici utilizzano le informazioni di questi account per accedere a diversi servizi. Traggono vantaggio dal fatto che molte persone usano la stessa password più volte (cosa che non si dovrebbe fare).

Una password che compare in un elenco di questo tipo è da considerarsi non sicura, per quanto complessa possa essere. Spesso i cybercriminali non si prendono nemmeno la briga di crackare una password, ma elaborano liste di password che vengono vendute nella darknet. Si tratta di un processo rapido e molto più promettente. E un attacco di questo tipo può avvenire senza l’intervento del vero proprietario: non è quindi necessario che sia prima stata inviata un’e-mail di phishing, perché l’hacker dispone già dei dati di accesso. Per questo, non basta proteggere un account con una sola password.

Il boom del phishing

Oltre a questi elenchi di password, il phishing è ancora un metodo molto diffuso per ottenere dati di accesso. Il rapporto semestrale dell’Ufficio federale della cibersicurezza (UFCS) ha registrato per il secondo semestre del 2023 oltre 5500 segnalazioni di phishing, più del doppio rispetto allo stesso periodo dell’anno precedente. Da questo si possono trarre due conclusioni: In primo luogo, non è possibile bloccare tutte le e-mail di phishing solo adottando misure tecniche come i filtri antispam. E in secondo luogo, è necessaria l’attenzione dei collaboratori per riconoscere e segnalare tali e-mail. «La routine e la disattenzione dovuta allo stress sono i motivi per cui le persone cascano ripetutamente nelle e-mail di phishing», spiega Bruno Kunz, IT-Security Assessor di Swisscom.

Aumentare la vigilanza contro il phishing

Collaboratori sensibilizzati rappresentano la chiave per una maggiore sicurezza IT nella vostra PMI. Con il training di Security Awareness, i vostri collaboratori vengono formati per gestire le emergenze con attacchi di phishing fittizi e corsi di formazione online sulla sicurezza, imparano a riconoscere gli attacchi e a comportarsi correttamente.

Autenticazione a due fattori come protezione aggiuntiva

Dal punto di vista tecnico, l’autenticazione a due fattori (2FA) offre una protezione aggiuntiva, talvolta definita anche autenticazione a più fattori (MFA). È il metodo più sicuro e la best practice per tutelare ulteriormente gli account protetti da password. Nel caso di una 2FA, i collaboratori devono confermare l’accesso a un account su un secondo canale. Ciò avviene spesso tramite smartphone e app Authenticator, Mobile ID o codice SMS, con un funzionamento a cui ormai siamo stati abituati dall’online banking. Il vantaggio più evidente è che se un hacker conosce la password, non può comunque accedere all’account senza confermare il secondo fattore. Per un’azienda è pertanto opportuno proteggere tutti i conti con l’autenticazione a due fattori.

I limiti della sicurezza a due fattori

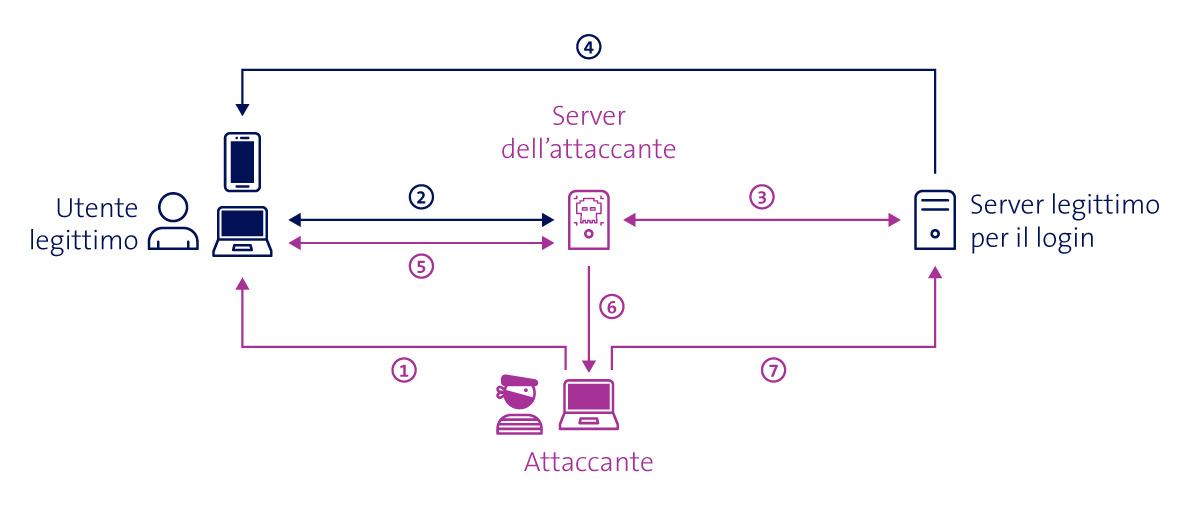

Tuttavia, nemmeno l’autenticazione a due fattori offre una sicurezza assoluta. Altrettanto importante è quindi la consapevolezza dei collaboratori in materia di sicurezza al fine di riconoscere gli attacchi, come sottolinea Kunz: «È importante che le aziende sviluppino una cultura della sicurezza e che formino i collaboratori con corsi ricorrenti.» Infatti, anche l’autenticazione a due fattori può essere aggirata. In questo tipo di attacco, il cybercriminale si inserisce tra il titolare dell’account e la piattaforma online, come ad es. Microsoft 365. Per questo motivo, questi attacchi vengono chiamati anche AiTM o MiTM (Adversary in the Middle o Man in the Middle).

Per farlo l’hacker invia alla potenziale vittima un’e-mail di phishing, ad esempio contenente la comunicazione che qualcuno ha condiviso un file. Se la vittima clicca sul link, visualizza una pagina di accesso identica alla pagina di registrazione corretta di M365. Tuttavia, questa pagina di accesso falsa viene eseguita su un server dell’hacker. Se la vittima inserisce i dati di accesso, questi finiscono nelle mani dell’hacker, che li inoltra alla pagina di accesso vera e propria. Questa a sua volta innesca la richiesta di conferma con il secondo fattore, che viene fornita dall’ignara vittima. Tuttavia, poiché l’hacker intercetta la comunicazione, ora dispone dei cookie necessari per stabilire una connessione già autenticata a nome della vittima. In questo modo la 2FA viene aggirata.

Svolgimento di un attacco AiTM a una 2FA

- L’hacker invia un’e-mail di phishing al titolare dell’account.

- Il titolare dell’account clicca sul link e viene reindirizzato alla pagina di accesso dell’hacker.

- Se il titolare del conto accede con i propri dati, queste informazioni vengono inoltrate al server di login legittimo.

- L’accesso al server legittimo attiva la richiesta del secondo fattore come notifica sullo smartphone dell’utente.

- L’utente conferma il secondo fattore. In questo modo la sessione sul server dell’hacker viene autenticata.

- L’hacker accede alle informazioni (i cookie) dal suo server.

- Con queste informazioni, l’hacker accede ora all’account del titolare con una sessione autenticata.

La sicurezza ha bisogno di più fattori

Lea Zimmerli è una penetration tester presso United Security Providers, affiliata di Swisscom, e conosce alla perfezione questi attacchi. Recentemente, durante un evento, ha mostrato come si svolge un simile attacco e ha fornito consigli su come i colalboratori possono proteggersi meglio. «Quando si riceve un’e-mail relativa alla condivisione di file, consiglio di controllarla attentamente», spiega Zimmerli. «Dove porta il link? Chi è il mittente? Qual è la qualità dell’e-mail, mancano ad esempio delle immagini?» Queste indicazioni possono essere utilizzate per riconoscere un’e-mail di phishing. Anche Zimmerli si schiera a favore della sensibilizzazione dei collaboratori contro tali attacchi.

La 2FA offre infatti «un ulteriore livello di sicurezza», come afferma Zimmerli; tuttavia, per riconoscere gli attacchi serve sempre anche il fattore umano. «Può essere d’aiuto essere prudenti nell’utilizzo di e-mail e link», afferma Kunz. La formula per una protezione efficace dei conti aziendali è quindi la seguente: autenticazione a due fattori e filtro antispam come misure di sicurezza tecniche, eventualmente combinate con linee guida per la scelta delle password, e sensibilizzazione dei collaboratori sui temi legati alla sicurezza.

Protezione di base a 360 gradi contro i rischi informatici

Swisscom vi assiste con un know-how completo in materia di sicurezza informatica nell’identificazione di falle nella sicurezza, con raccomandazioni per misure di sicurezza e con soluzioni tecniche adeguate.

Immagine articolo: In occasione di un evento a Berna, Lea Zimmerli dimostra come i cybercriminali riescono ad aggirare la 2FA.