Les comptes e-mail et les accès Microsoft 365 sont des cibles appréciées des cybercriminels, car ils peuvent servir de point de départ à d’autres attaques. Des mesures telles que l’authentification à deux facteurs (2FA) et les filtres de messagerie offrent certes une certaine protection, les assaillants peuvent toutefois aussi contourner ces mesures, comme le montre l’exemple dans l’article. Découvrez comment les pirates informatiques s’y prennent et comment réduire les risques.

Ne laissez aucune chance aux cybercriminels!

La brève formation en ligne fournit trois conseils comportementaux de base aux collaborateurs, sur la façon de se protéger contre le phishing et de créer des mots de passe sécurisés. Cela contribue à améliorer la sécurité dans l’entreprise.

Fermez les yeux un instant et réfléchissez à ce que pourrait faire un cybercriminel s’il avait accès à votre compte Microsoft 365. Ce n’est pas une bonne idée, n’est-ce pas? Mais hélas, c’est souvent une réalité. En effet, les comptes e-mail et professionnels sont des cibles intéressantes pour les assaillants. Les e-mails de phishing envoyés depuis un compte réel aux contacts du carnet d’adresses sont beaucoup plus crédibles.

Voici ce que font les cybercriminels avec leurs accès à la messagerie électronique et à M365:

- Phishing par chaîne de réponse aux e-mails: réponse à une conversation par e-mail contenant un logiciel malveillant ou un lien vers une page de l’assaillant.

- Fraude au CEO: demande urgente de virer de l’argent sur un compte inconnu au nom du chef.

- Vol de données: accès à d’autres services tels que OneDrive for Business, SharePoint ou le stockage de fichiers sur le réseau pour accéder à des données. Ces données peuvent être utilisées à des fins d’espionnage industriel ou de chantage.

Il vaut donc la peine de bien protéger ces comptes. Mais un mot de passe sûr tel que «fFWywPqI3%LRoLE8d1W%» suffit-il?

Pourquoi un mot de passe seul n’est pas sûr

Le site Internet «Have I been pwned» («Ai-je été piraté?») propose désormais 14 milliards de combinaisons d’adresses e-mail et de mots de passe qui ont été dérobées dans divers vols de données. Les cybercriminels utilisent ces informations de compte pour se connecter à différents services. ce faisant, ils profitent du fait que de nombreuses personnes utilisent le même mot de passe plusieurs fois (ce que vous ne devriez pas faire).

Si un mot de passe apparaît dans une telle liste, il est considéré comme incertain, quelle que soit sa complexité. Souvent, les cybercriminels ne se donnent même pas la peine de déchiffrer un mot de passe. Au lieu de cela, ils traitent les listes de mots de passe qui sont vendus sur le Darknet. C’est rapide et c’est beaucoup plus prometteur. Et une telle attaque peut avoir lieu sans l’intervention de son véritable propriétaire. L’envoi préalable d’un e-mail de phishing n’est donc pas nécessaire, car le pirate dispose déjà des données d’accès. C’est pourquoi il n’est pas suffisant de protéger un compte avec un seul mot de passe.

Le phishing est en plein essor

Outre ces listes de mots de passe, le phishing reste une méthode fréquente pour soutirer des données d’accès. Le rapport semestriel de l’Office fédéral de la cybersécurité (OFCS) a enregistré plus de 5 500 signalements d’hameçonnage pour le deuxième semestre 2023, soit plus de deux fois plus qu’au cours de la même période de l’année précédente. Il est possible d’en tirer deux conclusions: premièrement, il n’est pas possible de stopper tous les e-mails d’hameçonnage uniquement à l’aide de mesures techniques telles que des filtres antispam. Et deuxièmement, l’attention des collaborateurs est donc nécessaire pour identifier et signaler de tels e-mails. «La routine et l’inattention dues au stress sont les raisons pour lesquelles les gens se font régulièrement piéger par des e-mails de phishing», explique Bruno Kunz, IT-Security Assessor chez Swisscom.

Renforcez la vigilance face au phishing

La sensibilisation du personnel est la clé pour une plus grande sécurité informatique dans votre PME. Avec le Security Awareness Training, vos collaborateurs sont formés à des attaques de phishing fictives et à des formations sur la sécurité en ligne pour les situations d’urgence. Ils apprennent à reconnaître les attaques et à se comporter correctement.

L’authentification à deux facteurs comme protection supplémentaire

Sur le plan technique, l’authentification à deux facteurs (2FA), parfois appelée authentification multifactorielle (MFA), offre une protection supplémentaire. Elle est considérée comme la méthode la plus sûre et la meilleure pratique pour sécuriser davantage les comptes protégés par un mot de passe. Dans le cas d’une 2FA, les employés doivent confirmer la connexion à un compte sur un deuxième canal. Cela se fait souvent à l’aide d’un smartphone et d’une application telle que Authenticator, Mobile ID ou d’un code SMS, comme nous en avons l’habitude avec les services bancaires en ligne. L’avantage le plus évident: lorsqu’un assaillant connaît le mot de passe, il ne peut pas accéder au compte sans confirmer le deuxième facteur. En tant qu’entreprise, vous devriez donc sécuriser tous vos comptes avec une authentification à deux facteurs.

Les limites de la sécurité 2FA

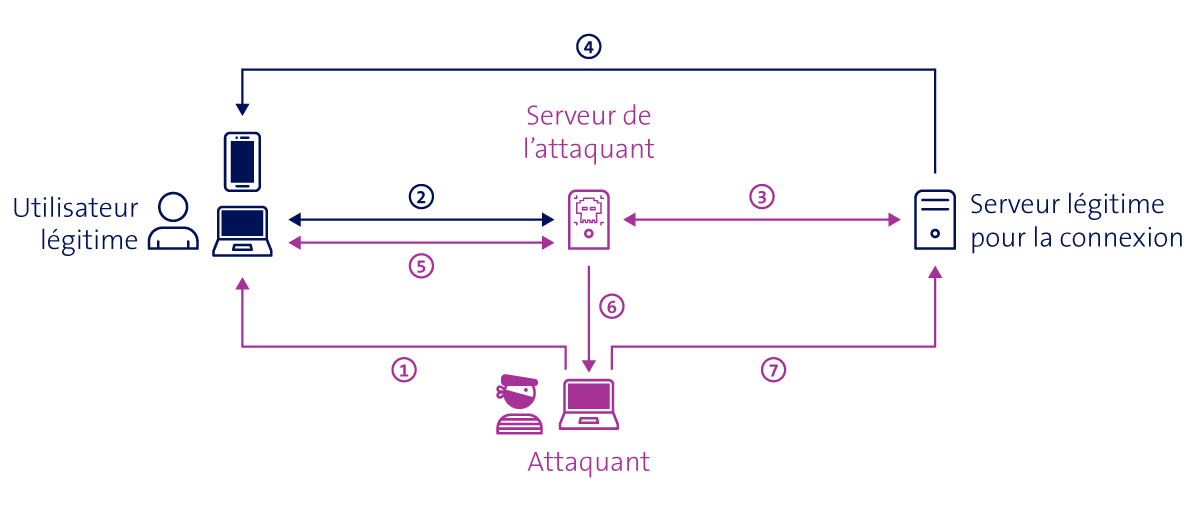

Toutefois, la 2FA n’offre pas non plus une sécurité absolue. La sensibilisation des collaborateurs à la sécurité est donc tout aussi importante pour détecter les attaques, comme le souligne M. Kunz: «Il est important que les entreprises développent une culture de la sécurité et forment leurs collaborateurs dans le cadre de formations récurrentes.» En effet, l’authentification à deux facteurs peut également être déjouée. Lors de cette attaque, un cybercriminel interfère entre le titulaire du compte et la plateforme en ligne telle que Microsoft 365. C’est pourquoi de telles attaques sont également appelées AiTM ou MiTM (Adversary ou Man in the Middle).

Pour ce faire, l’assaillant envoie un e-mail d’hameçonnage à la victime potentielle, indiquant par exemple que quelqu’un a partagé un fichier. Si la victime clique sur le lien, elle accède à une page de connexion qui ressemble exactement à la véritable page de connexion de M365. Mais cette fausse page de connexion fonctionne sur un serveur de l’assaillant. À ce stade, si la victime entre les données de connexion, celles-ci arrivent chez l’assaillant, qui les redirige vers la véritable page de connexion. Cela déclenche en retour la confirmation par le biais d’un deuxième facteur, que la victime, ne se doutant de rien, confirme alors. Mais comme l’assaillant intercepte la communication, il dispose désormais des cookies nécessaires pour établir une connexion déjà authentifiée au nom de la victime. La 2FA est ainsi neutralisée.

Déroulement d’une attaque AiTM sur 2FA

- L’assaillant envoie un e-mail de phishing au titulaire du compte.

- Le titulaire du compte clique sur le lien et accède à la page de connexion du cybercriminel.

- Si le titulaire du compte s’est connecté avec ses données, ces informations sont transmises au serveur de connexion légitime.

- La connexion au serveur légitime déclenche le deuxième facteur sous forme de notification sur le smartphone de l’utilisateur.

- L’utilisateur confirme le deuxième facteur. Cela permet d’authentifier la session via le serveur de l’assaillant.

- L’assaillant accède aux informations (cookies) de son serveur.

- Avec ces informations, le pirate accède désormais au compte du propriétaire au moyen d’une session authentifiée.

La sécurité nécessite plusieurs facteurs

Lea Zimmerli est testeuse de pénétration chez United Security Providers, filiale de Swisscom, et connaît parfaitement ce type d’attaques. Lors d’un événement récent, elle a montré comment se déroule une telle attaque et prodigué des conseils sur la manière de mieux se protéger. «Lors de réception d’e-mails concernant le partage de fichiers, je recommande de les examiner attentivement», explique Mme Zimmerli. «Où mène le lien? Qui est l’expéditeur? Quelle est la qualité de l’e-mail, manque-t-il par exemple des images?» De tels indices permettent éventuellement de détecter un e-mail d’hameçonnage. Mme Zimmerli plaide elle aussi pour la sensibilisation des collaborateurs à ce type d’attaques.

Ainsi, la 2FA apporte certes «un niveau de sécurité supplémentaire», comme l’explique Mme Zimmerli, mais le facteur humain demeure nécessaire pour détecter les attaques. «La prudence avec les e-mails et les liens peut s’avérer utile», explique M. Kunz. La formule pour une protection efficace des comptes d’entreprise est donc la suivante: 2FA et filtre antispam en tant que mesures de protection techniques, éventuellement associées à des directives sur les mots de passe, et la sensibilisation des collaborateurs aux questions de sécurité.

Protection de base à 360 degrés contre les cyberrisques

Grâce à son vaste savoir-faire en matière de sécurité informatique, Swisscom vous aide à identifier vos failles de sécurité et vous recommande des mesures ainsi que des solutions techniques adaptées.

Photo de l’article: Lors d’un événement à Berne, Lea Zimmerli montre comment les cybercriminels déjouent les 2FA.