E-Mail-Konten und Microsoft-365-Zugänge sind beliebte Ziele für Cyberkriminelle, da sie als Ausgangspunkt für weitere Angriffe missbraucht werden können. Massnahmen wie Zweifaktor-Authentifizierung (2FA) und E-Mail-Filter bieten zwar einen gewissen Schutz. Angreifer können jedoch auch diese Massnahmen aushebeln, wie das Beispiel im Artikel zeigt. Erfahren Sie, wie Hacker vorgehen und wie Sie das Risiko reduzieren können.

Geben Sie Cyberkriminellen keine Chance!

Das kurze E-Learning gibt drei grundlegende Verhaltenstipps für Mitarbeitende, etwa, wie sie sich vor Phishing schützen und sichere Passwörter erstellen. Und damit die Sicherheit im Unternehmen verbessern helfen.

Schliessen Sie für einen Moment die Augen und überlegen Sie, was ein Cyberkrimineller anstellen könnte, wenn er Zugriff auf Ihr Microsoft-365-Konto hätte. Keine schöne Vorstellung, oder? Aber leider häufig Realität. Denn Geschäfts- und E-Mail-Konten sind interessante Ziele für Angreifer. Phishing-Mails, von einem realen Konto an die Kontakte im Adressbuch geschickt, haben eine viel höhere Glaubwürdigkeit.

Das stellen Cyberkriminelle mit erbeuteten E-Mail-und M365-Zugängen an:

- Reply-Chain-Phishing: Antwort auf eine bestehende E-Mail-Konversation mit Malware oder einem Link auf eine Seite des Angreifers.

- CEO Fraud: Dringende Aufforderung, im Namen des Chefs Geld an ein unbekanntes Konto zu überweisen.

- Datendiebstahl: Zugriff auf weitere Dienste wie OneDrive for Business, SharePoint oder Dateiablagen im Netzwerk, um Daten abzugreifen. Diese Daten können für Industriespionage oder für Erpressungen genutzt werden.

Es lohnt sich also, solche Konten gut zu schützen. Doch reicht dazu ein sicheres Passwort wie «fFWywPqI3%LRoLE8d1W%»?

Weshalb ein Passwort alleine nicht sicher ist

Die Website «Have I been pwned» («Bin ich gehackt worden?») führt mittlerweile 14 Milliarden Kombinationen von E-Mail-Adressen und Passwörtern, die in diversen Datendiebstählen erbeutet wurden. Cyberkriminelle nutzen solche Kontoinformationen, um sich bei verschiedenen Diensten anzumelden. Dabei profitieren sie davon, dass viele Menschen mehrfach dasselbe Passwort verwenden (was Sie nicht tun sollten).

Taucht ein Passwort in einer solchen Liste auf, gilt es als unsicher – egal, wie komplex es ist. Vielfach machen sich Cyberkriminelle gar nicht die Mühe, ein Passwort zu knacken. Sondern sie arbeiten Passwortlisten ab, die im Darknet verkauft werden. Das geht schnell und ist viel erfolgsversprechender. Und ein solcher Angriff kann ohne Zutun des eigentlichen Inhabers erfolgen. Es ist also kein vorgängiges Phishing-Mail nötig, weil der Angreifer bereits über die Zugangsdaten verfügt. Deshalb reicht es nicht, ein Konto nur mit einem Passwort zu schützen.

Phishing boomt

Neben solcher Passwortlisten ist Phishing immer noch eine beliebte Methode, um Zugangsdaten zu ergaunern. Der Halbjahresbericht des Bundesamts für Cybersicherheit (BACS) registrierte für das zweite Halbjahr 2023 über 5500 Phishing-Meldungen – mehr als doppelt so viele wie in derselben Vorjahresperiode. Daraus lassen sich zwei Schlüsse ziehen: Erstens ist es nicht möglich, nur mit technischen Massnahmen wie Spamfiltern alle Phishing-Mails zu stoppen. Und zweitens braucht deshalb es die Aufmerksamkeit der Mitarbeitenden, um solche Mails zu erkennen und zu melden. «Routine und Unachtsamkeit aufgrund von Stress sind Gründe, weshalb immer wieder Menschen auf Phishing-Mails hereinfallen», begründet Bruno Kunz, IT-Security Assessor bei Swisscom.

Steigern Sie die Wachsamkeit gegenüber Phishing

Sensibilisierte Mitarbeitende sind der Schlüssel zu mehr IT-Sicherheit in Ihrem KMU. Mit dem Security Awareness Training werden Ihre Mitarbeitenden mit fiktiven Phishing Angriffen und Online Security-Schulungen für den Ernstfall trainiert und lernen Angriffe zu erkennen und sich richtig zu verhalten.

Zweifaktor-Authentifizierung als zusätzlichen Schutz

Auf der technischen Seite bietet die Zweifaktor-Authentifizierung (2FA) zusätzlichen Schutz, manchmal auch als Multifaktor-Authentifizierung (MFA) bezeichnet. Sie gilt als sicherste Methode und als Best Practice, um passwortgeschützte Konten zusätzlich abzusichern. Bei einer 2FA müssen Mitarbeitende die Anmeldung an einem Konto auf einem zweiten Kanal bestätigen. Das geschieht oft mittels Smartphone und Authenticator-App, Mobile ID oder SMS-Code – wie wir uns das vom Online-Banking gewohnt sind. Der offensichtlichste Vorteil: Wenn ein Angreifer das Passwort kennt, kann er nicht aufs Konto zugreifen, ohne den zweiten Faktor zu bestätigen. Als Unternehmen sollten Sie deshalb alle Konten mit 2FA absichern.

Die Grenzen der 2FA-Sicherheit

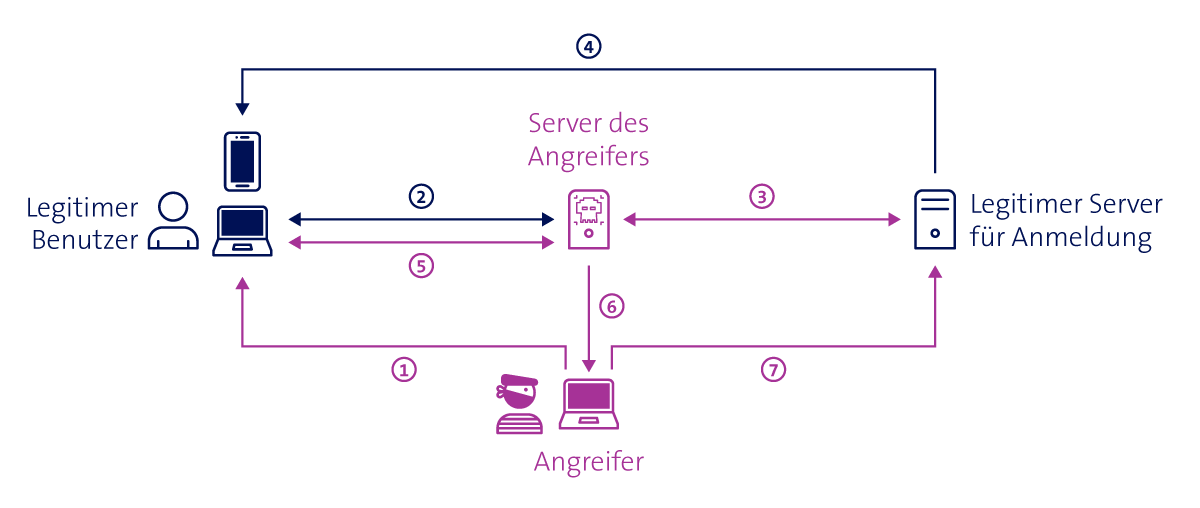

Absolute Sicherheit bietet jedoch auch 2FA nicht. Ebenso wichtig ist deshalb das Sicherheitsbewusstsein der Mitarbeitenden, um Angriffe zu erkennen, wie Kunz betont: «Es ist wichtig, dass Firmen eine Sicherheitskultur aufbauen und dazu Mitarbeitende in wiederkehrenden Trainings schulen.» Denn auch die Zweifaktor-Authentifizierung kann ausgehebelt werden. Bei diesem Angriff klinkt sich ein Cyberkrimineller zwischen den Kontoinhaber und die Online-Plattform wie z.B. Microsoft 365 ein. Deshalb werden solche Attacken auch als AiTM oder MiTM (Adversary respektive Man in the Middle) bezeichnet.

Hierzu schickt der Angreifer dem potenziellen Opfer ein Phishing-Mail, beispielsweise mit dem Inhalt, dass jemand eine Datei geteilt habe. Klickt das Opfer nun auf den Link, landet es auf einer Anmeldeseite, die genau gleich ausschaut wie die richtige Anmeldeseite von M365. Diese Fake-Anmeldeseite läuft aber auf einem Server des Angreifers. Gibt das Opfer nun die Anmeldedaten ein, landen sie beim Angreifer – der sie an die echte Anmeldeseite weiterleitet. Das löst wiederum die Bestätigung mittels zweitem Faktor aus, die das arglose Opfer nun bestätigt. Weil der Angreifer die Kommunikation aber mitschneidet, verfügt er nun über die nötigen Cookies, um eine bereits authentifizierte Verbindung im Namen des Opfers aufzubauen. Damit ist die 2FA ausgehebelt.

Ablauf einer AiTM-Attacke auf 2FA

- Der Angreifer schickt ein Phishing-Mail an den Kontoinhaber.

- Der Kontoinhaber klickt auf den Link und landet auf der Anmeldeseite des Angreifers.

- Wenn sich der Kontoinhaber mit seinen Daten angemeldet hat, werden diese Informationen an den legitimen Anmeldeserver weitergeleitet.

- Die Anmeldung am legitimen Server löst den zweiten Faktor aus als Benachrichtigung aufs Smartphone des Benutzers.

- Der Benutzer bestätigt den zweiten Faktor. Damit ist die Session über den Server des Angreifers authentifiziert.

- Der Angreifer greift die Informationen (die Cookies) von seinem Server ab.

- Mit diesen Informationen greift der Angreifer nun mit einer authentifizierten Sitzung auf das Konto des Inhabers zu.

Sicherheit braucht mehrere Faktoren

Lea Zimmerli ist Penetration Testerin bei der Swisscom Tochter United Security Providers und kennt sich mit solchen Angriffen bestens aus. An einem Anlass hat sie kürzlich gezeigt, wie ein solcher Angriff abläuft. Und Tipps gegeben, wie sich Mitarbeitende besser schützen können. «Bei E-Mails zu einer Dateifreigabe empfehle ich, die E-Mail genau zu prüfen», sagt Zimmerli dazu. «Wohin führt der Link? Wer ist der Absender? Wie ist die Qualität der E-Mail, fehlen beispielsweise Bilder?» Mit solchen Hinweisen lässt sich ein Phishing-Mail allenfalls erkennen. Und auch Zimmerli plädiert dafür, Mitarbeitende auf solche Angriffe zu sensibilisieren.

So bringt zwar 2FA «eine zusätzliche Sicherheitsebene», wie Zimmerli sagt. Doch es braucht immer auch den Faktor Mensch, um Angriffe zu erkennen. «Vorsicht im Umgang mit Mails und Links kann dabei helfen», sagt Kunz. Die Formel für einen wirksamen Schutz von Unternehmenskonten lautet also: 2FA und Spamfilter als technische Schutzmassnahmen, allenfalls kombiniert mit Passwort-Richtlinien, und die Sensibilisierung der Mitarbeitenden für Sicherheitsthemen.

360-Grad-Grundschutz gegen Cyberrisiken

Swisscom unterstützt Sie mit umfassendem IT-Security-Know-how bei der Identifikation von Sicherheitslücken, mit Empfehlungen für Sicherheitsmassnahmen sowie mit passenden technischen Lösungen.

Artikelbild: Lea Zimmerli demonstriert an einem Anlass in Bern, wie Cyberkriminelle 2FA aushebeln.