Nach einem Ransomware-Angriff drohen die Cyberkriminellen, die Daten im Darknet zu veröffentlichen. Doch was ist dieses Darknet, und wie funktioniert es?

«Nach Cyberangriff: Daten von Firma XY im Darknet veröffentlicht.» Solche Schlagzeilen sind immer wieder zu lesen – auch über Schweizer KMU. Meistens geht es dabei um einen Ransomware-Angriff, bei dem die Daten auf den geschäftlichen Rechnern nicht nur verschlüsselt werden, sondern zusätzlich gestohlen. Dies ist verbunden mit der Drohung, die geschäftlichen Informationen im Darknet zu veröffentlichen. Damit erhöhen die Cyberkriminellen den Druck auf ihre Opfer, das Lösegeld zu bezahlen. Denn eine solche Veröffentlichung vertraulicher Daten kann für ein KMU unangenehme juristische Folgen haben, ganz zu schweigen von der Rufschädigung.

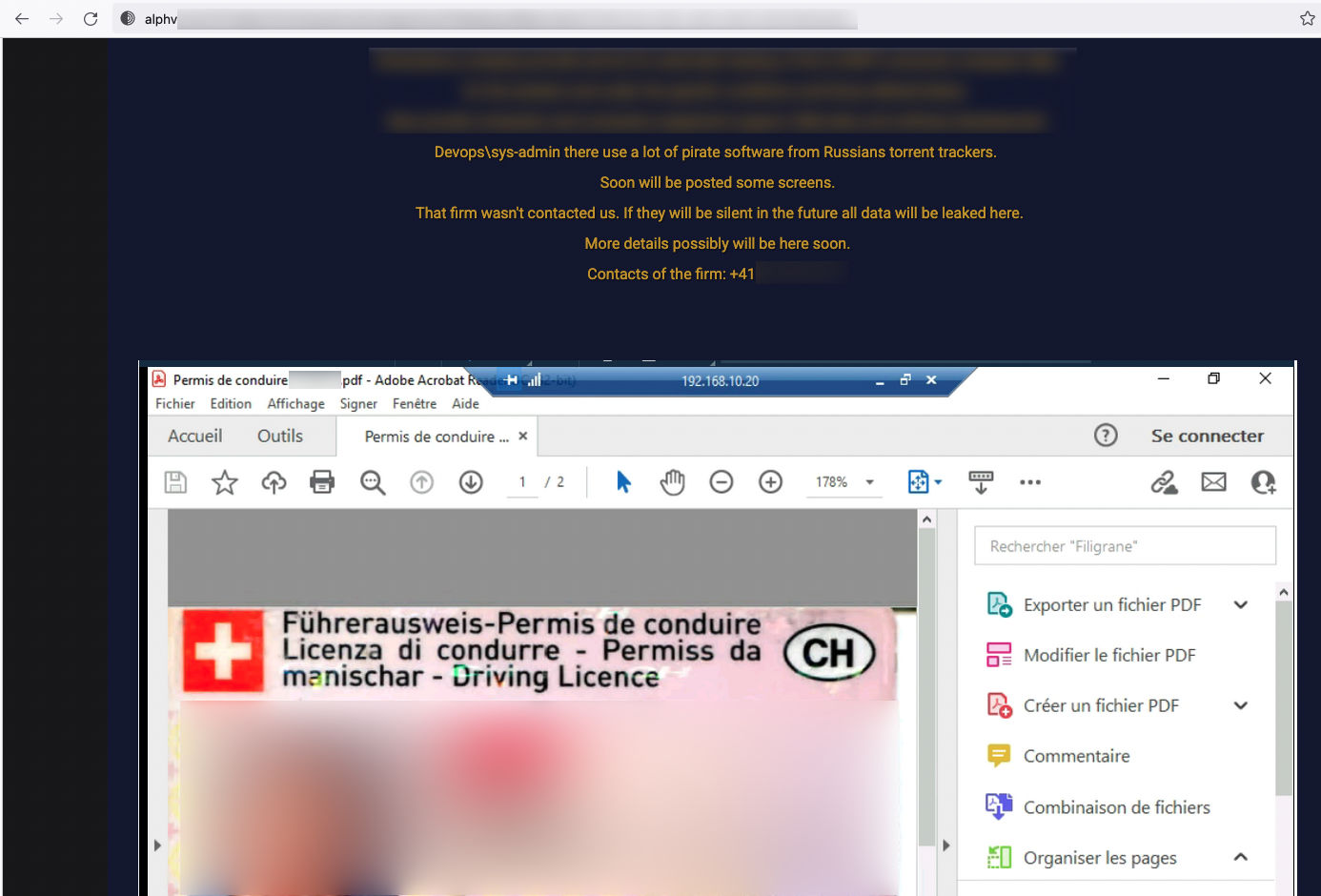

Und Schweizer KMU werden Opfer von Cyberkriminellen: Auf den Leak-Seiten von Ransomware-Betreibern sind Schweizer Dienstleistungs- und Handwerksbetriebe zu finden, aber auch Firmen aus dem Gesundheitswesen.

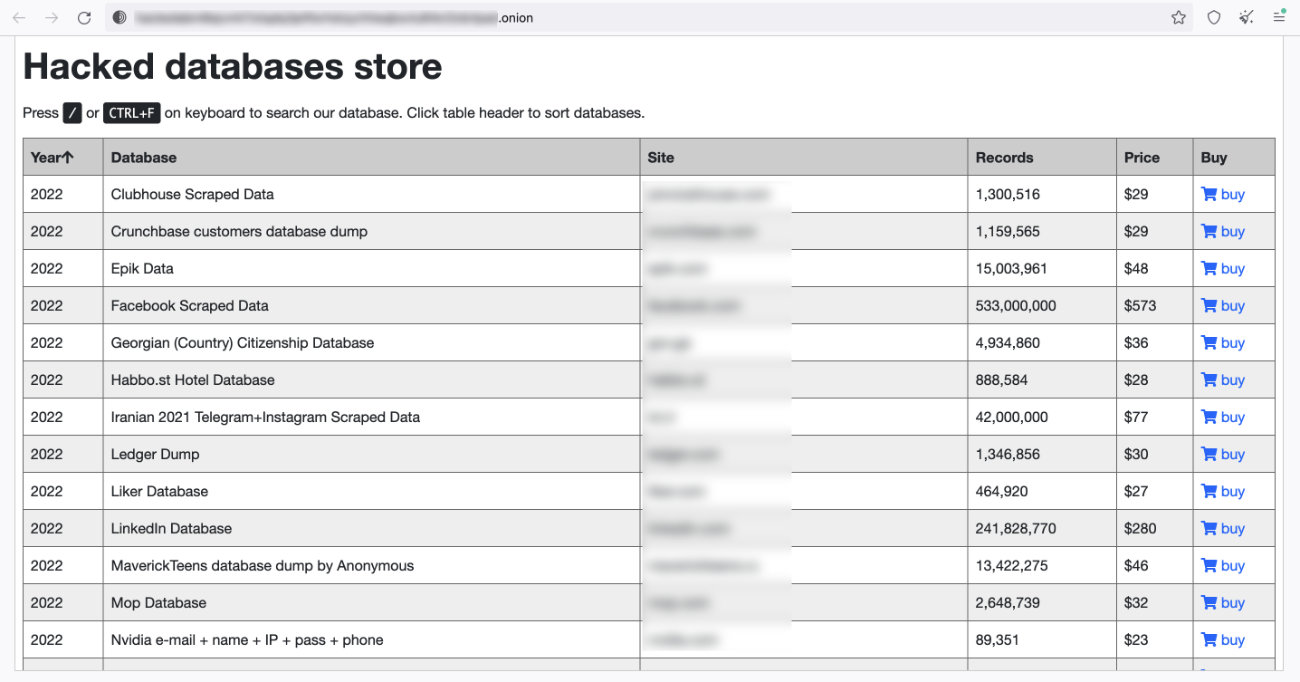

Doch im Darknet finden sich nicht nur Daten, die bei einem Cyberangriff auf ein KMU erbeutet wurden. Auch Informationen aus Einbrüchen in Online-Dienste werden dort zum Verkauf angeboten. Zum Beispiel 250 Millionen Datensätze aus LinkedIn für 250 US-Dollar. Diese Datenbanken können persönliche Informationen und Logindaten von Personen aus der Schweiz erhalten. Cyberkriminelle werden versuchen, sich mit diesen Logindaten bei anderen Online-Diensten anzumelden, zum Beispiel dem geschäftlichen E-Mail-Konto im Web. Das ist mit ein Grund, weshalb Sie für jedes Konto ein eigenes Passwort (und Zweiweg-Authentifizierung) nutzen sollten.

Aber was ist eigentlich dieses Darknet, offenbar der bevorzugte Aufenthaltsort von Cyberkriminellen? Und was müssen KMU darüber wissen?

Was ist das Darknet?

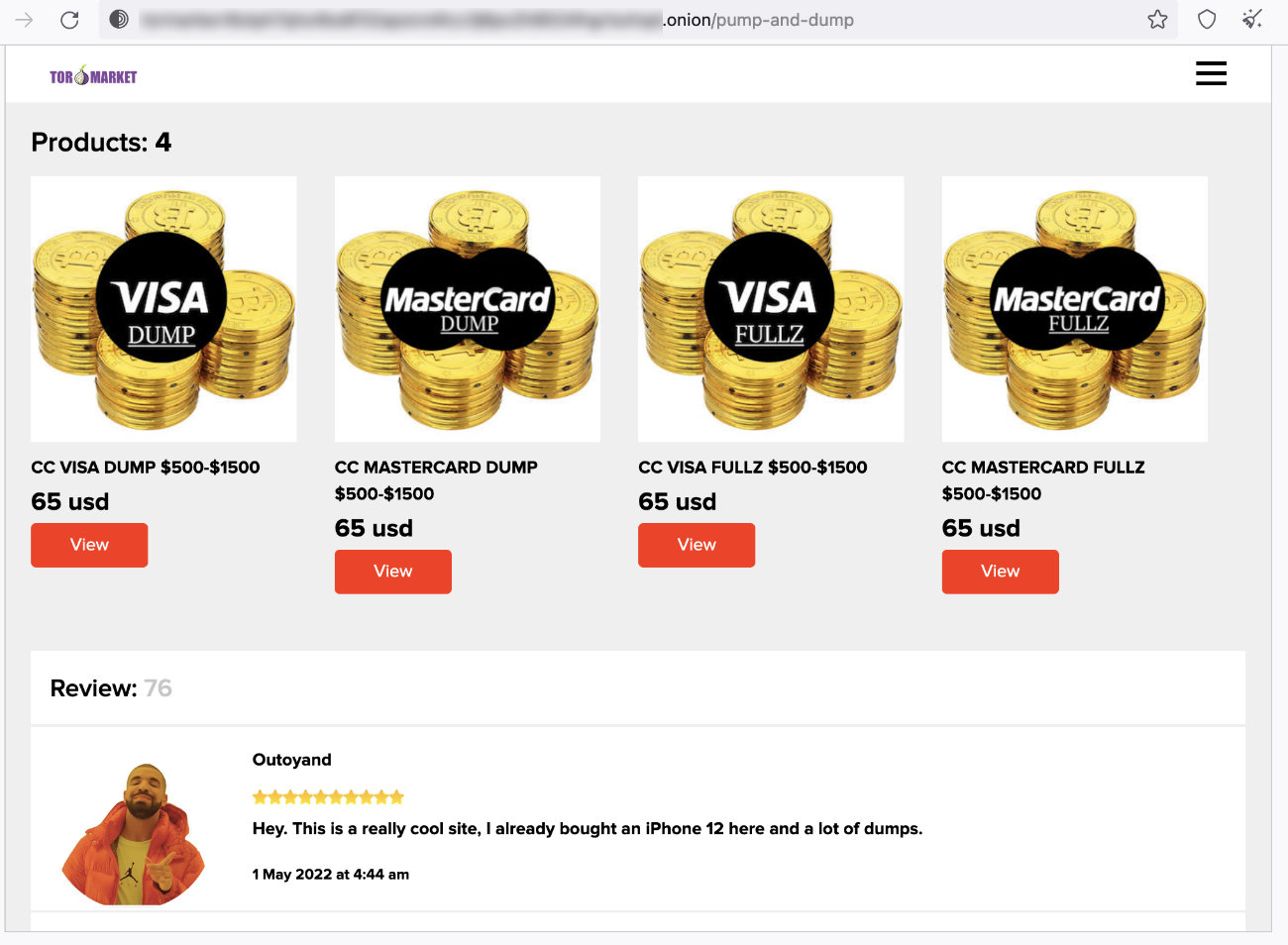

Anonymität im Internet kann aus unterschiedlichen Motiven angestrebt werden – aus legitimen wie aus kriminellen. Das Darknet bezeichnet letztere und steht für Tor-Adressen, über die Cyberkriminelle ihre Online-Aktivitäten abwickeln. Das geschieht einerseits in Chat-Foren, andererseits auf Online-Marktplätzen für illegale Güter und Dienstleistungen. Auf diesen Websites werden etwa gestohlene Kreditkarten (zum Beispiel 3’000 US$ Guthaben für 150 US$), Drogen, Waffen oder eben Daten aus Cybereinbrüchen angeboten.

Doch anonym heisst nicht automatisch rechtsfrei. Es gelingt Strafverfolgungsbehörden immer wieder, solche illegalen Marktplätze auszuheben. Erst anfangs April hatte das deutsche Bundeskriminalamt (BKA) den «Hydra Market» mit rund 17 Millionen Kundenkonten stillgelegt. Er diente dem Drogenhandel, für Geldwäsche und für den Verkauf gestohlener Daten. Und Mitte Februar 2022 hatten die Zürcher Strafverfolgungsbehörden zwei Plattformen mit pädokriminellen Inhalten beschlagnahmt.

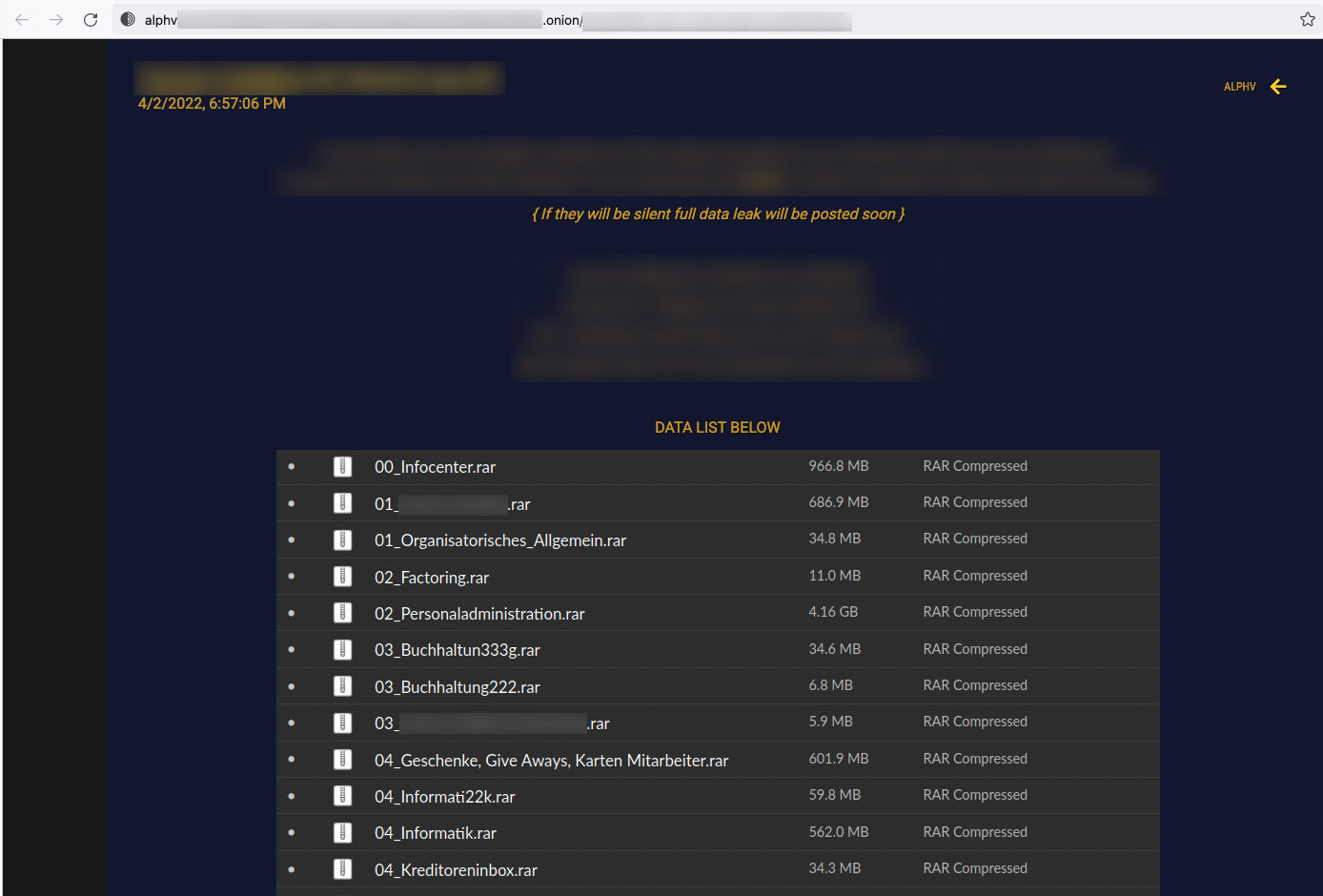

Auch die Betreiber von Ransomware haben im Darknet ihre Auftritte. Einerseits informieren sie auf sogenannten Leak Sites über ihre erfolgreichen Schandtaten und bieten oftmals erbeutete Unternehmensdaten zum freien Download oder Kauf an. Das heisst auch, dass andere Cyberkriminelle diese Daten für ihre Zwecke nutzen können, beispielsweise für personalisierte Phishing-Mails, Cyberangriffe und Betrugsversuche. Für einen Identitätsdiebstahl kann ein gestohlenes Foto beispielsweise eines Schweizer Fahrausweises nützliche illegale Dienste bieten.

Nach einem Ransomware-Angriff bieten die Cyberkriminellen ihren Opfern oft an, via Darknet-Website Kontakt aufzunehmen. In der «Ransom Note», einer Art Anleitung zur Bezahlung von Lösegeld nach einer Ransomware-Attacke, befindet sich ein Link, der auf eine entsprechende Seite im Darknet führt. Dort erwartet das Opfer häufig ein personalisiertes Login auf eine Seite, auf der der Angreifer beispielsweise Support für die Überweisung des Lösegeldes in Form von Bitcoins bietet.

Das Tor-Netzwerk, die Basis des Darknets

Herkömmliche Suchmaschinen wie Google durchforsten nur einen kleinen Teil des Internets, auch «Clearweb» genannt. Es handelt sich dabei um Adressen, die frei zugänglich sind und mit jedem Webbrowser angesteuert werden können.

Der grössere Teil des Internets erschliesst sich den Suchmaschinen aber nicht. Sei es, weil für den Zugriff ein Login nötig ist, wie etwa bei LinkedIn oder Facebook. Oder, weil erst eine spezielle Software die Türe öffnet. Das ist beim Tor-Netzwerk der Fall, zu dem das Darknet gehört.

Im Tor-Netzwerk wird der Netzwerkverkehr über verschiedene sogenannte Knoten geleitet. Diese Server dienen als Verbindungsstellen zwischen Absender und Ziel und verschleiern die eigentliche Herkunft des Verkehrs. Zudem ist der Verkehr – wie im Clearweb meistens auch – verschlüsselt, so dass die Inhalte nicht ohne Weiteres mitgelesen werden können. Verschlüsselung und Umleitungen haben das Ziel, die Identifizierung und Überwachung der Nutzer zu erschweren und damit eine anonyme Kommunikation zu ermöglichen.

Im Tor-Netzwerk finden sich wie im Clearweb Webseiten, E-Mail-Anbieter, Chat-Plattformen und mehr. Und auch das Darknet ist Teil davon. Für den Zugriff aufs Tor-Netzwerk und damit das Darknet ist eine spezielle Software nötig. Um Webseiten im Darknet aufzurufen, benötigen Sie den Tor-Browser, einen Webbrowser auf der Basis von Firefox. Danach funktioniert das Surfen grundsätzlich wie im Clearweb.

Download Praxispapier: Vier häufige Irrtümer, die die IT-Sicherheit in KMU untergraben

Trotz bestehender Massnahmen zur IT-Sicherheit sind Cyberangriffe nicht ausgeschlossen. In diesem Praxispapier zeigen wir auf, warum technische Vorkehrungen alleine nicht genügen und welche 4 Irrtürmer Sie vermeiden sollten. Jetzt kostenlos herunterladen.

*Unsere Datenschutzbestimmungen inklusive Online-Datenschutzerklärung sowie die Möglichkeiten zum Widerruf der Datenbearbeitung oder Abmeldung von Newsletter finden Sie hier: Datenschutzbestimmungen

Eigene gestohlene Daten im Darknet finden

Sind Sie von einer Ransomware-Attacke betroffen, können Sie (oder ihr IT-Partner) über die Leak-Seite des Angreifers prüfen, ob ihre eigenen Geschäftsdaten veröffentlicht wurden oder ob damit gedroht wird. Und um welche Daten es sich überhaupt handelt. Das kann einen Hinweis geben über das effektive Ausmass des Schadens. Es ist ein Unterschied, ob Cyberkriminelle in den Besitz von Kundendaten gelangt sind oder «nur» wenig schützenswerte Daten erbeutet haben. Allerdings gibt es keine Gewähr, dass die Informationen auf der Leak-Seite auch stimmen. Vielleicht bluffen die Angreifer bloss, vielleicht haben sie die Daten auch längst auf einem anderen Marktplatz zum Verkauf angeboten.

Umgekehrt ist es denkbar, dass eines Ihrer Partnerunternehmen Opfer eines Cyberangriffs wurde. In diesem Fall ist es möglich, dass Dokumente aus der gemeinsamen Geschäftsbeziehung erbeutet wurden. Hier ist es sicher zielführender, die Sachlage direkt mit dem betroffenen Unternehmen zu klären, als im Darknet nach entsprechenden Hinweisen zu suchen.

Um zu prüfen, ob bei einem Angriff auf einen von Ihnen genutzten Online-Dienst auch das eigene Konto betroffen ist, gibt es einfachere Wege als einen Ausflug ins Darknet. Sie können auf https://haveibeenpwned.com prüfen, ob Ihre E-Mail-Adresse in einem Datenklau auftaucht. Und einige Passwort-Manager bieten ebenfalls einen vergleichbaren Prüfmechanismus an. Zudem gibt es Dienste wie Swisscom Cyberidentity Security (für Privatpersonen), die automatisch prüfen, ob E-Mail-Adressen und persönliche Daten bei einem Cyberangriff gestohlen wurden.

Zum Schluss: Prävention ist besser

Wenn Ihre Firma auf der Leak-Seite eines Ransomware-Betreibers auftaucht, ist der Schaden bereits angerichtet. Es ist dann nur noch eine Frage, wie gross er ist. Besser ist, die IT so zu schützen und die Mitarbeitenden entsprechend zu sensibilisieren, dass ein Ransomware-Angriff möglichst misslingt. Wichtige Schutzmassnahmen haben wir in diesem Artikel beschrieben.

Testen Sie Ihre IT-Sicherheit

Über 30 Prozent aller Schweizer KMU wurden bereits Opfer eines Cyberangriffs. Wie gut sind Sie geschützt? Mit unserem IT-Security-Check prüfen Sie das Sicherheitsniveau Ihres Unternehmens und erfahren, welche Massnahmen Sie ergreifen könnten.

Titelbild: Montage Swisscom